2023年,高達82%的資料外洩事件就發生在公有雲、私有雲或混合雲環境中。更有近40%的外洩事件橫跨多個雲端環境。每起雲端入侵事件的平均成本高達475萬美元。隨著65%的IT決策者確認升級或採購新解決方案時,雲端服務將是他們的首選。雲端已然成為現實標準,但仍然面臨諸多安全挑戰。

雲端安全的挑戰

其中一大障礙是「可視性不足」。有別於可見可觸的實體伺服器,雲端資源往往分散在廣大網路之中,使得監控可疑活動變得困難,留下漏洞無法被發現。另一個挑戰是各家雲端供應商的權限管理系統缺乏一致性。不同供應商對於誰能存取和修改資料有不同的控制措施。這種不一致性增加了複雜性,也提高了意外錯誤配置的風險,而錯誤配置正是資安事件的主因之一。

此外,由於雲端部署通常涉及開發、營運和資安等多個團隊,因此雲端安全的所有權和責任歸屬也可能變得模糊不清。這種缺乏協調可能導致資安最佳實務被忽視或繞過的情況。另外,許多攻擊會在雲端和內部環境之間移動,因而對兩種環境都構成了威脅。

所有這些挑戰凸顯了建立穩健的雲端安全解決方案的迫切需求,這些解決方案必須提供全面的可見度、標準化的權限管理以及明確的責任歸屬。然而,

即便是資源最為充裕的團隊,其安全資源也是捉襟見肘的,而雲端安全團隊更是被要求調查和補救數以千計的風險曝露,但這些曝露對關鍵資源的影響程度並不盡相同。這就導致人們對於首先修復什麼以及如何解決所有已識別出的風險曝露產生了疑慮,最終使雲端環境暴露在網路攻擊之下。

持續管理曝險至關重要

安全團隊需要優先處理最為關鍵的漏洞,而不是追蹤無數個漏洞。這意味著能夠

迅速識別出最危險的攻擊路徑,並對雲端中的先進攻擊方法採取主動行動。

專注於高風險領域,雲端安全團隊可以制定針對性的補救計劃,防止重大攻擊、精簡工作流程,並準確報告跨多個雲端環境的真實威脅。

實現這一目標的關鍵是持續威脅暴露管理(CTEM),它是一個積極主動和持續性的五階段計劃或框架,可減少遭受網路攻擊的風險。CTEM最初由Gartner於2022年提出,被證明對於防範高影響力攻擊、提高修補效率和報告真實風險至關重要。

CTEM的出現旨在解決內部環境中無盡的曝險清單問題,尤其是漏洞清單。無法突顯並修復最關鍵的風險曝露,意味著安全團隊可能會修復一些在特定環境中未必可利用或具有影響力的CVE漏洞。在多雲環境中,雖然漏洞清單可能較短,但錯誤配置和高權限存取,仍會形成一長串曝險清單,而安全團隊必須解決這些問題。阻擋攻擊的唯一途徑就是識別並修復對企業影響最大的風險曝露。這需要在雲端環境中採用CTEM框架。

跨多雲修復重點

為了幫助雲端安全團隊修復重點並阻止多雲環境中的高影響力攻擊,

全面的CTEM計劃將凸顯可能最危及雲端資源的人、事、時、地、物。這些解決方案不僅識別出可能被入侵的雲端資源,還發現攻擊者可利用的所有風險曝露來入侵這些資源。繪製攻擊者可能利用的攻擊路徑有助於優先處理和驗證多雲環境中可利用的最具影響力的風險曝露,因而優先解決這些問題。

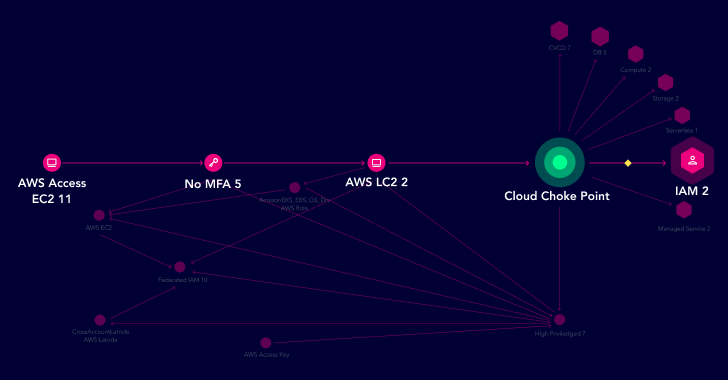

例如,

採用攻擊者的視角可以識別出關鍵「掐喉點(choke points)」。掐喉點是雲端防禦中的關鍵弱點,多條攻擊路徑在同一風險曝露處會合。攻擊者可以輕易突破這些點,進而存取龐大的資源網路,包括資料庫、電腦、身分控制等等。透過優先關注這些高影響力區域,安全團隊可以專注於攻擊者最有吸引力的目標,從而最大限度地提高安全作為的回報。常見的掐喉點包括面向網路的公開系統和未使用的存取帳戶。解決這些問題可以明顯減小攻擊面積,有效強化整個雲端環境的防護。

掐喉點是雲端防禦中的關鍵弱點,多條攻擊路徑在同一風險曝露處會合。

掐喉點是雲端防禦中的關鍵弱點,多條攻擊路徑在同一風險曝露處會合。

另一個高影響力風險曝露來自於預先定義的高權限存取。高權限帳戶,如預先定義的管理員帳戶,被視為「遊戲結束」資產。一旦被入侵,攻擊者則取得勝利,為所欲為。採用全面的CTEM方法將有助於識別這些帳戶並揭露可能使它們易受攻擊的漏洞,包括發現無多因素驗證(MFA)的管理員存取或未使用的服務帳戶等攻擊者渴望利用的弱點,。

為確保解決關鍵風險曝露,先進的風險曝露管理解決方案提供了補救指引和替代方案。更多時候,高權限帳戶或面向網路的資源無法直接加以限制,但分析導致這些資源的攻擊路徑,就能找到降低其可利用性進而降低風險等級的修補方式。

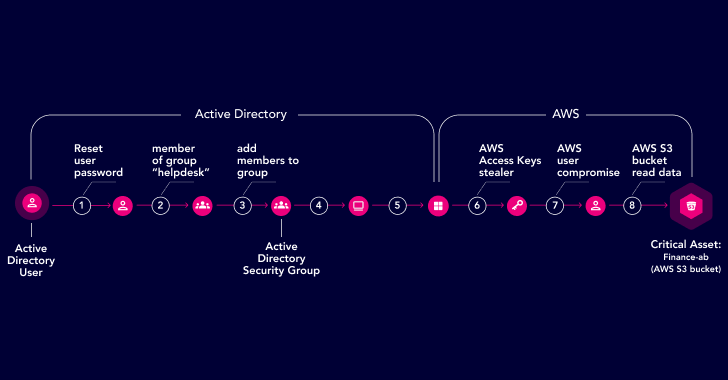

阻止混合環境攻擊

攻擊者不受混合環境的限制,防守者亦須確保自身不受限制。分析混合攻擊路徑並橫跨內部和多雲環境的解決方案,可使安全團隊走在攻擊之前—準確了解他們暴露在哪些網路威脅之下。這些工具提供了完整的潛在入侵點、攻擊技術、權限使用情況和補救替代方案詳細資訊,幫助客戶解決這些風險曝露並阻擋最關鍵的攻擊路徑。

混和環境中的攻擊範例

混和環境中的攻擊範例

總結

傳統雲端安全難以應對層出不窮的風險曝露,而CTEM則可集中關注特定環境中最為關鍵的風險,提供可操作的補救計劃。正確的CTEM方法涵蓋內部和多雲環境,覆蓋整個IT環境。這種整體性方法消除了盲區,賦予組織從被動防禦走向主動防禦的能力。擁抱CTEM,組織就能確保在雲端時代取得成功。

本文轉載自thehackernews。