SANS曾於2022年11月發布「

五大ICS/OT資安關鍵控制項目」為工控相關組織單位提供重要的防護框架參考。這五大控制項目包括ICS事件應變、防禦性架構、ICS網路可視性和監控、安全遠端存取,以及基於風險的漏洞管理。SANS最新調查報告《SANS 2024 State of ICS/OT Cybersecurity》從這五大關鍵控制項目分析使用端的實施現況和發展趨勢。

在事件應變領域,報告指出28%的受訪組織仍缺乏專門的ICS事件應變計畫(IRP)。已建立IRP的組織中,實施測試的頻率與其應變能力呈現正相關。每月進行測試的組織雖僅占8%,但展現最佳應變能力,約90%已熟練掌握網路中斷情境的處理。調查發現,多數組織採用桌面演練方式進行測試,較少進行實機演練。

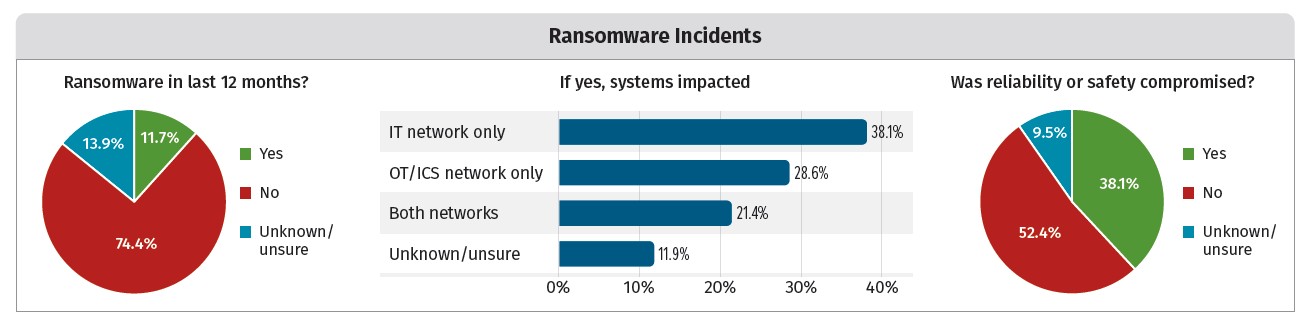

2024年勒索軟體威脅趨勢顯示新特點。受影響比例降至12%,但其中半數成功入侵ICS/OT網路,38%危及實體流程安全。另有19%的受訪者遭遇其他類型資安事件,最常見的攻擊路徑是從IT網路滲透至ICS/OT環境。值得注意的是,事件檢測時間雖普遍在24小時內,但完整修復可能耗時一年以上。

勒索軟體於工控環境威脅影響調查

勒索軟體於工控環境威脅影響調查

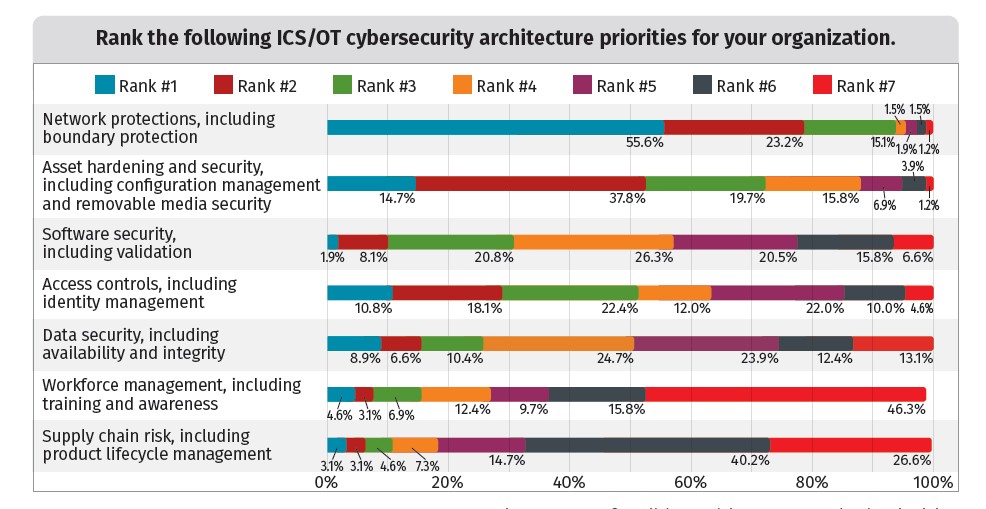

防禦架構技術方面,調查發現目前產業最普及的技術包括存取控制、端點偵測與回應(EDR)、多因素認證(MFA)、網路分段和安全遠端存取。其中存取控制的採用率達81%,而EDR的使用率則達73%,較2019年提升20%。展望未來18個月,受訪者計劃加強部署的新興技術包括軟體物料清單(SBOM)、工業雲端安全、安全協調自動化與回應(SOAR)、ICS專用資安儀表板以及ICS網路安全監控等。

防禦架構下的部署重點

防禦架構下的部署重點

在網路監控方面,約30%的組織已整合IT和OT的資安監控中心(SOC),其中58%向資安長(CISO)匯報,84%依據標準運作。然而,仍有45%組織完全沒有OT SOC功能,12%缺乏ICS/OT網路監控能力。在威脅情報應用上,56%組織使用ICS專用威脅情報,其中79%來自供應商提供的情報。

安全遠端存取實踐方面,53%組織完整記錄ICS/OT環境外部連接。若該組織同時具備完善的網路監控能力,此比例可提升至79%。在技術實施上,除了普及的MFA外,33%採用新世代安全遠端存取平台,54%具備異常偵測時的連線終止能力。

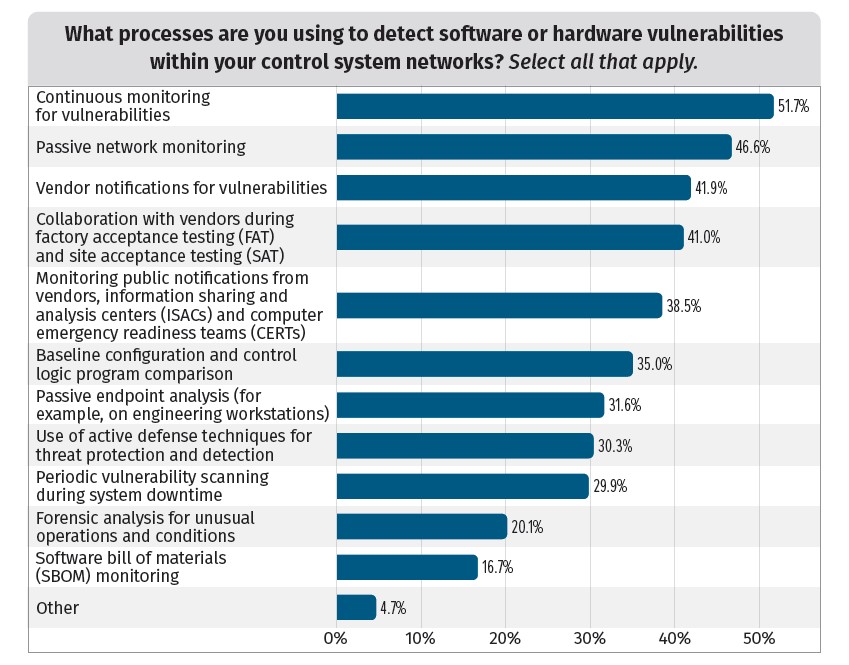

漏洞管理領域的技術應用呈現多元化發展,52%的組織實施ICS/OT資產持續監控,47%採用被動網路監控,46%運用組態管理工具追蹤漏洞。在修補策略上,34%的受訪者採用預先測試和按計劃套用經供應商驗證的修補程式。

工控組織單位監測/管理漏洞方法

工控組織單位監測/管理漏洞方法

2025年ICS/OT資安策略建議

隨著ICS/OT資安環境持續演進,組織需要採取更全面和策略性的方法來強化其資安計劃。SANS的調查報告也提出了幾項關鍵建議。

首要之務是採用以標準為基礎的計畫,並結合集中化治理和ICS專用威脅情報。調查數據明確顯示,整合這三個ICS/OT資安要素是提升更成熟的資安風險管理能力之重點,也能夠建立更安全和具韌性的環境。因此,組織應優先採用這些方法來強化其安全態勢,並有效因應工業環境中的獨特風險。

人才發展是另一個不容忽視的關鍵領域。隨著ICS/OT資安人才市場日趨成熟,領導層必須積極推動人才成長。這包括吸引和留住人才、投資專業發展,以及促進經驗豐富的專業人員與新進團隊成員之間的知識傳承。建立一支不僅具備技術能力,更深入了解ICS/OT資安特殊挑戰的團隊,對組織的長期發展至關重要。

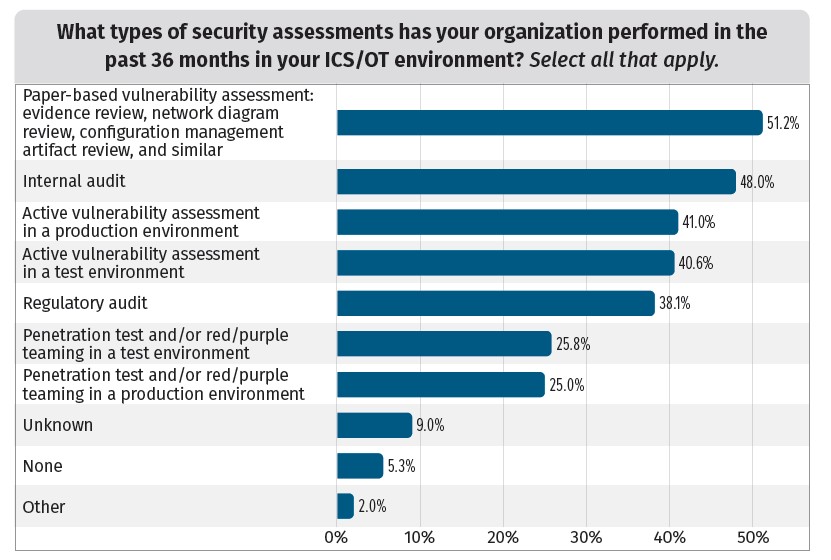

近三年工控單位曾進行那些資安評估

近三年工控單位曾進行那些資安評估

SANS報告強調,這些調查結果不應僅止於數據收集,而應作為推動行動的催化劑。組織必須審慎評估其安全態勢,並運用這些發現來規劃未來的策略方向。通過採用以標準為基礎的治理、優先考慮人才發展,並擁抱先進技術,組織能夠有效管理關鍵基礎設施面臨的複雜風險。

相關文章:2024年SANS工控資安調查:雲端應用大幅增長,認證人才仍顯不足

在技術採用方面,過去五年ICS/OT領域在網路監控、端點防護和存取控制技術的實施上有顯著進展。雖然相較傳統IT部署,ICS/OT的技術採用步調較為緩慢,面對快速演變的ICS/OT資安環境,組織必須保持敏捷,並積極採用先進技術。只要有正確的重點和資源投入,組織就能妥善應對當前挑戰,並為未來的威脅做好準備。