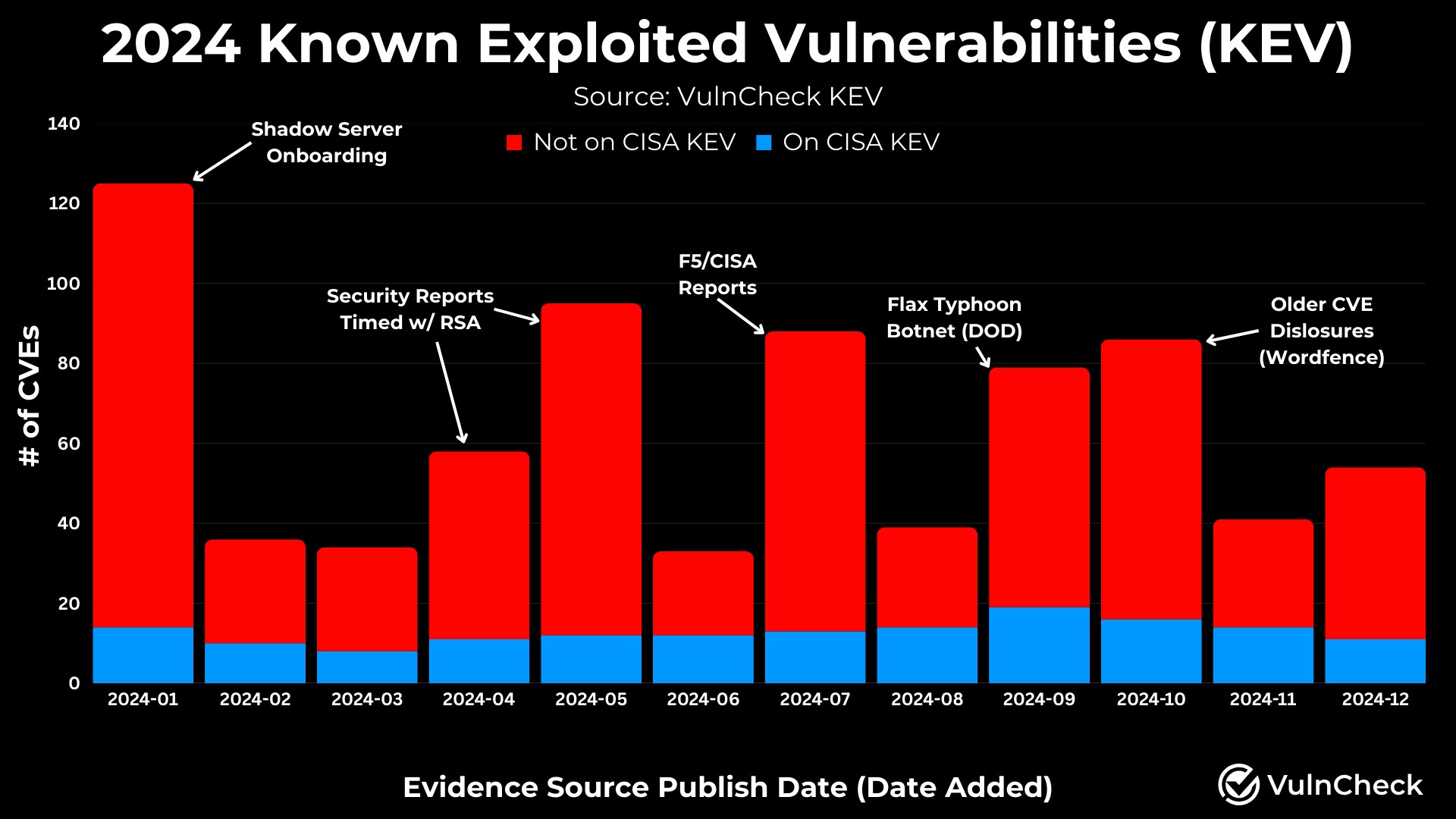

資安研究公司 VulnCheck 在報告中指出,2024年堪稱駭客的「漏洞攻擊豐收年」。根據統計,2024 年共有 768 個具 CVE 編號的資安漏洞遭到駭客利用,較 2023 年的 639 個增加 20%。23.6% 的已知被利用漏洞(KEV)在 CVE 公開揭露當天或更早之前即遭到武器化。此比例雖較 2023 年的 26.8% 略有下降,卻凸顯出

漏洞在其生命週期的各個階段都可能遭受攻擊。

VulnCheck 的研究員指出,

2024 年公布的 CVE 中,已有 1% 確認遭到實際利用。由於漏洞利用情況通常在 CVE編號公布後才被發現,此比例預計將持續上升。在 60 個已知的威脅組織當中,15 個來自中國的駭客組織曾利用了 2023 年最常遭受攻擊的 15 個資安漏洞。

資安專家指出,

Log4j 漏洞(CVE-2021-44228)毫無疑問地成為駭客組織最常利用的弱點,共有 31 個已知駭客組織曾經利用此漏洞。研究顯示,估計有 65,245 個主機可能受到影響。此外,約有 40 萬個可透過網路存取的系統,可能遭受來自 Apache、Atlassian、Barracuda、Citrix、Cisco、Fortinet、Microsoft、Progress、PaperCut 及 Zoho 等產品中 15 個資安漏洞的威脅。

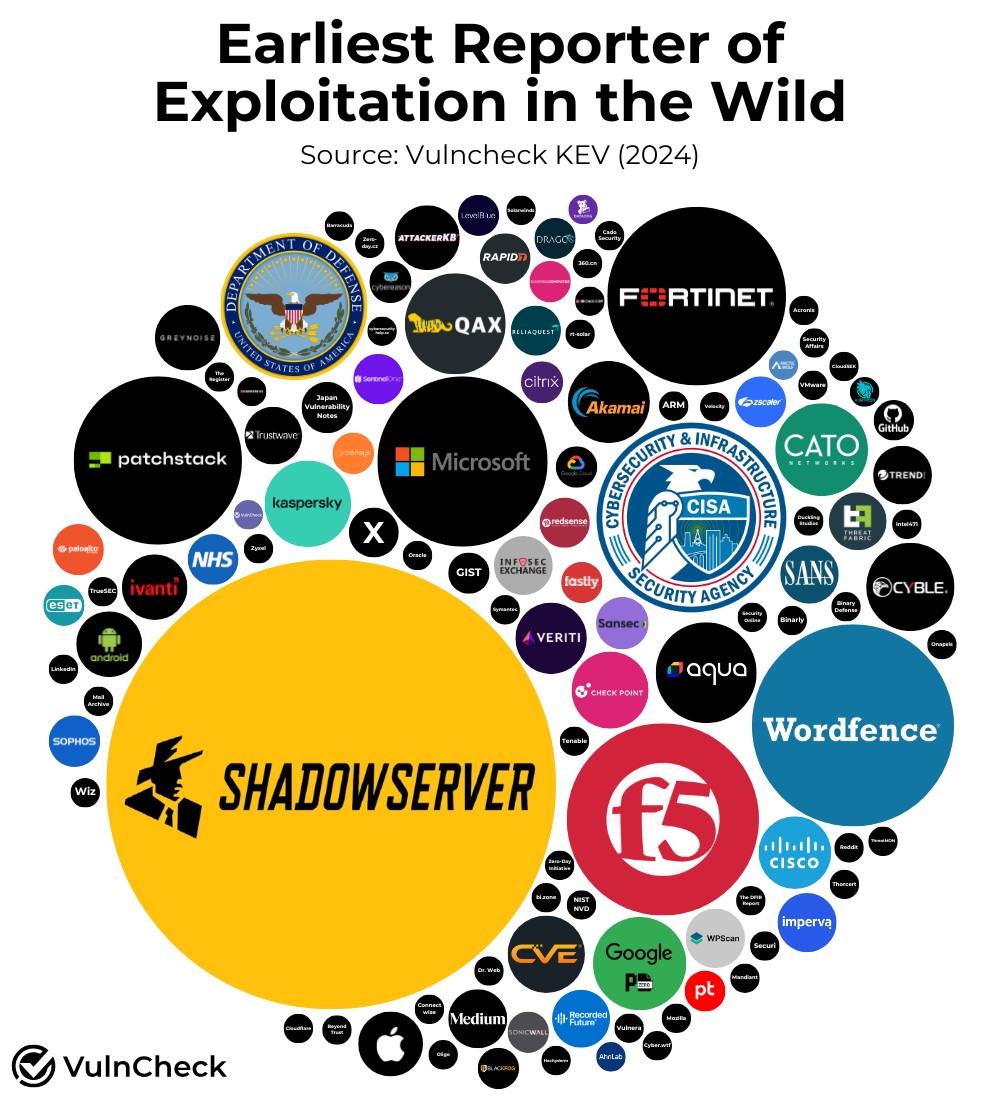

根據VulnCheck 統計,2024 年首次回報遭到利用的 CVE 漏洞共計 768 個,這些漏洞資訊來自 112 個不同的資訊來源。這些資訊提供者大致可分為三大類:

- 第三方機構:包括資安公司如 CheckPoint、Aqua Security、Fortinet 和 F5 等;政府機構如美國國防部(DOD)、網路安全暨基礎設施安全局(CISA)和英國國民保健署(NHS);以及非營利組織如 Shadow Server。

- 產品開發商:微軟、Google、蘇果、思科和 Ivanti 等公司不僅揭露了自家產品的漏洞遭利用情況,也提供了第三方產品的漏洞資訊。

- 社群媒體和部落格平台:如 Infosec Exchange、X(前身為 Twitter)、LinkedIn 和 Medium 也是重要的漏洞資訊來源。

漏洞資訊來源

漏洞資訊來源

VulnCheck KEV 表示,該組織建立這個資料庫的目的是為了讓資安團隊能夠及早、全面地掌握遭利用的漏洞資訊,不論這些資訊出現在何處。VulnCheck 承諾將持續免費提供這項資源,以協助資安防禦人員更有效地保護其系統。

專家建議,組織應評估這些技術的影響程度,加強風險管控,善用威脅情資,確實執行修補程式管理,並採取防護措施,例如減少系統直接暴露於網際網路的風險。

本文轉載自 TheHackerNews。