體會資訊安全的甘苦辛酸已是每位現代人必經之路。回想近年層出不窮的資料外洩,不論是數百筆的主管個資,或動輒上千萬筆的用戶帳密、交易記錄,都再再提醒大家更應提高警覺,繃緊神經。

神人級的資安公司也出包

事實上,大家可以發現幾乎大多數的安全防護措施,都是從自己或他人的慘痛教訓中逐步建立、漸次摸索。但作為資安從業人員,從來沒有想過像是Greg Hoglund這種神級人物也會出大包、一整個被打爆。讓我們回顧一下今年開春以來所發生的這起空無前人、令人乍舌、難以置信的HB Gary Federal資安事件,也讓我們好好想一想台灣的資安問題到底出在哪?

首先介紹一下本期的苦主HBGary。

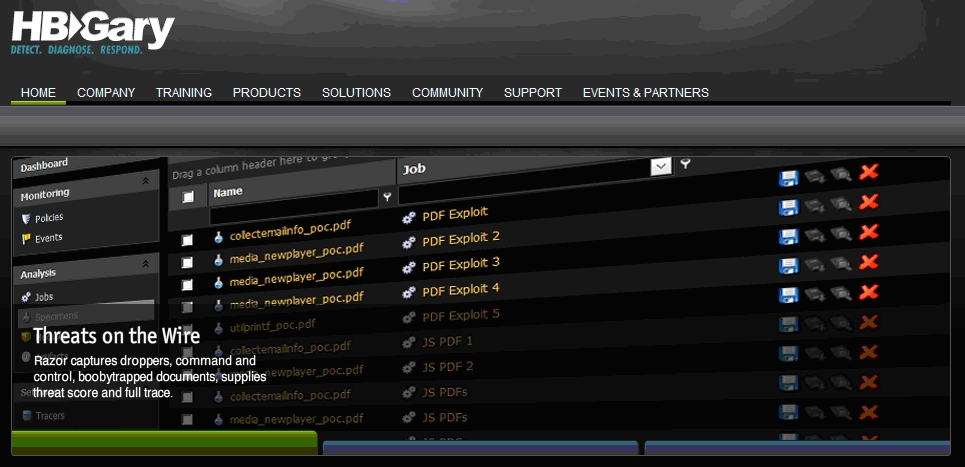

▲ 資料來源:http://www.hbgary.com

國際知名資安公司HBGary的創始人是Greg Hoglund,之前他也創辦過Cenzic和BugScan,前者最強勁的競爭對手們,諸如Watchfire與SPI Dynamic,近年也相繼被IBM與HP收購,而BugScan則是一個1U的binary code analyzer,由HBGary的Greg Hougland在2003年發明,並且也為此創立一家同名公司,隔年被Logic Library收購。

Hoglund從1998年開始,就開始研究Rootkit和緩衝區溢位(Buffer Overflow)技術,也是第一隻Windows Rootkit程式的作者,之後創建了Rootkit.com駭客社群網站,聚集早期研究Rootkit最頂尖的駭客。並與Jamie Butler合著經典的Rootkits, Subverting the Windows Kernel、Exploiting Software、Exploiting Online Games三本書,其中揭露「魔獸世界(World of Warcraft)」的漏洞。第一本Rootkit的書,封面甚至還有兩個中文字呢!

▲ 資料來源:http://www.amazon.com/Rootkits-Subverting-Windows-Greg-Hoglund/dp/0321294319

這本可說是教科書等級的經典大作,經典的程度就是跟多啦A夢漫畫差不多,可以說幾乎所有的惡意程式研究人員都拜讀過這本(當然台灣這邊的國情不同,我們的主力是以打嘴砲方式消滅駭客)。

很明顯地,Hoglund不是一般地球人等級的駭客而已,他在整個惡意程式及Windows Rootkit發展史上都是有一席之位,而他所成立的HBGary當然也不是一般的資安公司。在市場上,HBGary有銷售資安解決方案,提供自行開發的電腦鑑識與惡意程式分析的工具,這系列的工具在市場上佔有率不高,一方面其研發成果並非獨門技術,另一方面也沒想過要讓它大賣。Hoglund這幫人真正想深耕的是與HBGary登記註冊在同一地址的另外一家資安公司HBGary Federal,這才是主力,很多成員都是退休的美國官員。且其主要的客戶是美國情治單位與軍方,服務內容涵蓋駭客身份識別、佈署入侵偵測系統、執行滲透測試、建構安全防護網等,是美國國家資安防護體系中很重要的夥伴。

.jpg)

邪不勝正?資安大神踢到鐵板

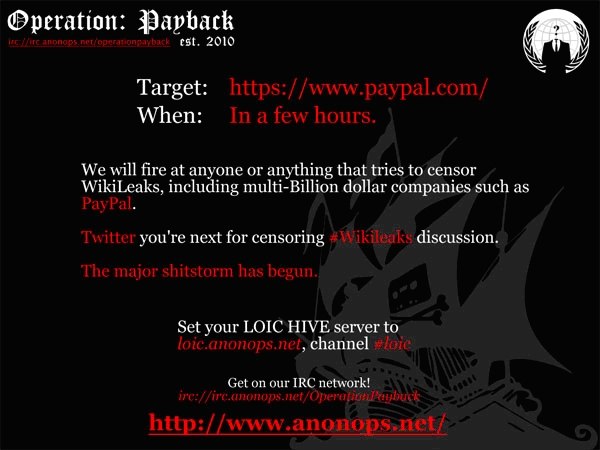

那麼HBGary Federal怎麼會和資安事件扯上關係,甚至成為受害者呢?故事要從Aaron Barr這位HBGary Federal的CEO說起(HBGary有兩位CEO,Greg Hoglund與Aaron Barr)。Barr他相信社交媒體可用於收集情報,識別目標,成功率達"100%"。今年一月,他挑選了一個研究目標:叫做匿名(Anonymous)的組織。Barr為什麼會選擇Anonymous呢?我們可以回顧一下去年十二月初,該組織曾以保護WikiLeaks的名義攻擊萬事達、Visa等網站而聲名大噪,Anonymous不認同這些金融單位居然配合美國政府終止與WikiLeaks的金融交易與合作,為了網際網路更持續公開、自由、免費,他們偏激地發動攻擊報復這些單位。

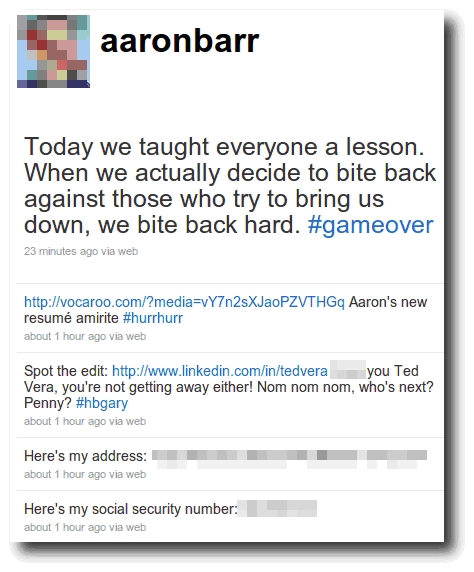

Barr沒有料想到,當初挑上Anonymous作社交媒體「演練」的這個決定,最終讓他付出沈重代價:HBGary Federal網站被DDoS至完全癱瘓、至少4名高階主管(包括Barr本人)的約6萬封電子郵件被公開揭露、1TB以上的備份資料被銷毀,Barr自己的推特(Twitter)和Linkedin被亂貼文章,不僅貼滿極盡謾罵羞辱的文字、公布其社會安全號碼、住家電話等,甚至他的iPad也被強制重刷給清得乾乾淨淨。

▲ 推特(Twitter)被亂貼文章,資料來源:http://krebsonsecurity.com

目前他已經辭去CEO一職。

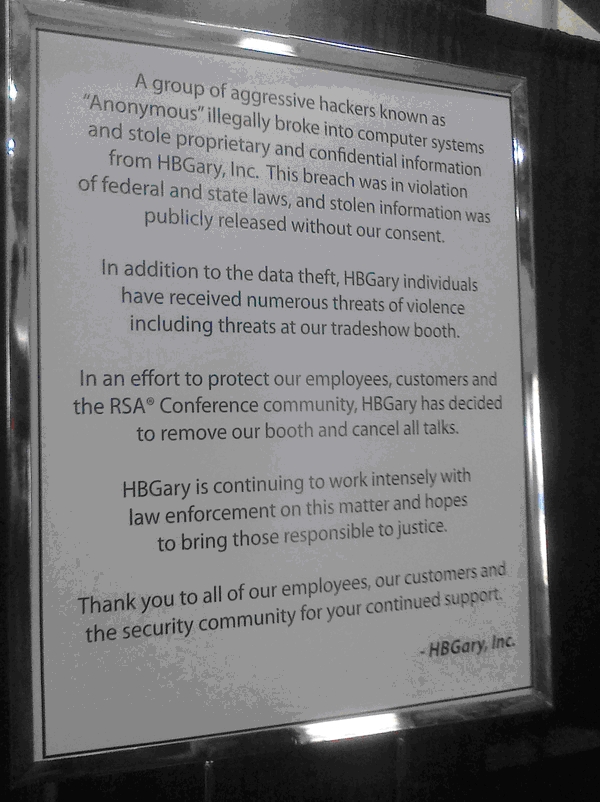

更慘的是,今年二月的國際RSA 2011資安大會,HBGary也被迫取消避風頭,面子裡子盡失,只能寫一個慘字。

▲ 令人鼻酸的立牌…,資料來源:http://www.itsecuresite.com/security-labs-news/sophos/lessons-to-learn-from-the-hbgary-federal-hack.html

▲ 這新聞甚至紅到”NakedNews”都有報導(感謝某位長期監控NakedNews的阿宅提供此消息),資料來源:http://www.youtube.com/

簡單卻威力驚人的DDoS報復攻擊

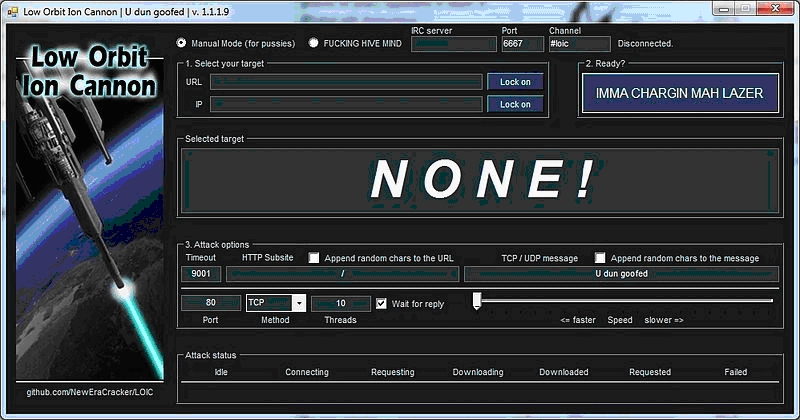

Anonymous當初在為「任務:報復(Payback)」招兵買馬的廣告,欲加入的鄉民則是下載一套叫做LOIC(Low Orbit Ion Cannon)的軟體,可向攻擊目標發送TCP、UDP封包或HTTP要求。

▲ 備妥LOIC(DDoS武器),聽候號令。

LOIC可切換至hivemind模式變成botnet自願軍,讓Anonymous組織集中透過IRC對由海量般的鄉民組成的游擊隊下指令。

▲ LOIC工具的介面簡單明瞭,威力驚人。

.jpg)

▲ 攻擊指令,透過IRC一聲令下,火砲全面射擊。

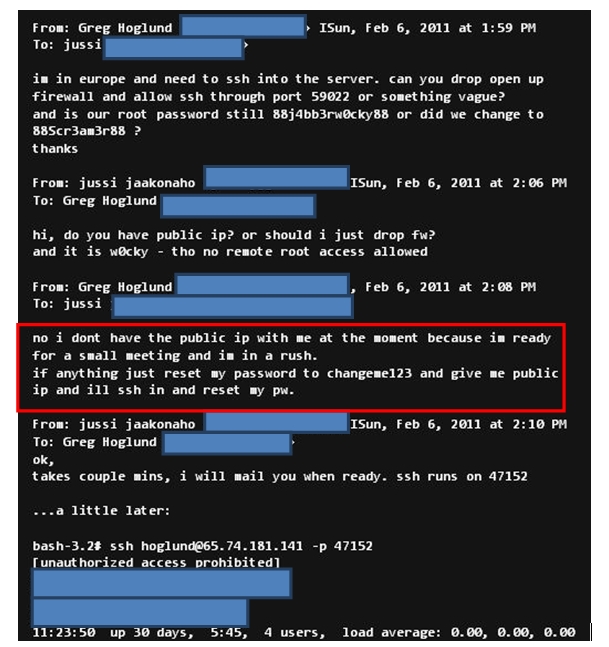

壓垮駱駝的最後一根稻草:社交工程

不過DDoS並不是什麼有趣的新聞,我們好奇的是HB Gary資料外洩的情形。駭客居然可以入侵了HB Gary,拿走6萬封郵件,還有一堆帳號、密碼,大神的公司有這麼好入侵嗎!?駭客是不是用了什麼0 Day Exploit,還是SQL Injection,不然就是開發了什麼特殊程式攻擊嗎?

不!都不是!

只是寫一封信…

各位同學,接下來的資料是網路上被公開的,純粹教育用途,而且叔叔有練過,你們在家裡千萬不要學喔!

▲ 社交工程偽冒信件內容,資料來源:http://krebsonsecurity.com

簡單摘要如下,駭客先冒充Greg Hoglund寄給他們公司的IT manager說:「我現在人在歐洲出差,我想連回進公司Server,情況很急,等一下就要用,可以幫我改一下Firewall的設定,以及把Root密碼改成changeme123嗎?」

IT Manager說:「OK!」

呃...之後,我就不用說了,反正是很歡樂… XD

有防火牆就不會資料外洩?

這些外洩的E-mail十分精彩,八卦內幕都有,包含HB Gary跟CIA、NSA、FBI、軍方、參議院還有各家資安公司往來信件都被公佈在網路上(據聞某朋友熬夜看了兩天,看到欲罷不能!)。原來HBGary也幫美國政府單位研究很多網軍的活動,據說也做了一些阿里不達的事情,而且對大陸駭客也著墨不少,由此可知各國對於資訊戰爭已經是提升到國防等級問題。反觀我們政府的資安態度,每次都是那句老話「本單位設置有XX道防火牆,沒有資料外洩情況發生」。

結論

這個故事告訴我們,花再多錢買了再多道防火牆、防水牆、防毒牆、防釣蝦牆、防釣魚牆都沒用,上了再多的教育訓練也沒用。

你看,一家國際級的資安公司三兩下就被幹掉,連大師也殞落了。

史記資安篇有記載,正所謂「樹大有枯枝,人多有白癡,雞排加辣最好吃」,駭客隨時都在虎視眈眈,用你想不到的方式攻擊,整間公司只要有一個人耍白爛的話就玩完了,回頭仔細看看你的辦公室這麼多人,要找出一個白爛同事,有很難嗎!?

如果想不到話,想想你的長官。既然這樣,再看看機房,花了這麼多錢,買了這麼多SI硬塞給你的Server,都是你要的嗎?只是消耗地球資源而已。

沒有正確的資安觀念,那麼與駭客攻防之間,笑的人絕對不是你!

註:作者目前皆為Xecure-Lab資安研究團隊成員,專長是惡意程式與駭客活動分析。本文圖片由作者提供。