根據統計,每一年在全世界發生最為嚴重的企業資安問題就是「資料遭竊」,他們共同的導火線即是使用者帳戶管理不當所致。此外,還有在IT管理上最令人擔憂的駭客連接入口便是遠端存取與無線區域網路。

隨著企業e化與網路科技應用的快速成長,使得企業與合作伙伴、客戶間的來往運作更加即時迅速,在內部知識工作者間的協同作業能力,也因為無線區域網路(WLAN)的整合而更加便利,由此可知企業網路的整體運作早已經不再是一個封閉式的網路,也不是只開放給由內對外的連線存取,或是網站與郵件伺服器的連線服務了,而是透過企業私有網路技術(VPN)的整合,讓行動工作者能夠輕易的在外部經由遠端連線的登入來存取企業內部資源,至於內部網路部份,如今由於無線區域網路相關產品價格下滑,讓許多企業紛紛投入無線區域網路的部署計畫;以上所介紹的兩項網路整合技術,如今都已經成為許多企業在系統整合規劃上的基礎建設,也因此掀起了一場資訊安全的攻防戰。

開放遠端連線的安全隱憂

依照不同的存取需求,企業開放給行動工作者或合作伙伴的遠端連線方式也有所不同,常見的有終端服務(Terminal Service)的連線以及前面所介紹的VPN連線,前者是預先將所有執行的應用系統安裝在Terminal Server主機上,而後者則是在遠端電腦上安裝好應用系統所提供的用戶端程式,藉由高速寬頻網路的連接,來達到有如在企業內部網路連線存取一般,針對資料安全性部份為了預防傳輸過程中遭受到監聽,前者可以透過與SSL加密機制的結合,而後者則是則是可以直接使用本身的加密通道技術,例如PPTP、L2TP以及IPSec的通道模式來確保資料傳輸上的安全性,不過這一些也只是在資料傳輸上的安全性進行防護而已,因為一旦開放了遠端存取點的IP位址之後,在防火牆外頭虎視眈眈的駭客人士,早已經將各種破解使用者帳戶密碼資訊的各類工具就緒了,根據了解這一些神秘的秘密客真實的身份往往不是外人,多半來自於親信或是離職的員工,想一想縱使這一些人士已經沒有相關帳戶的登入權限,不過可別忘了內部有哪一些使用者帳戶他們多少知道一些,雖然說密碼或許無法輕易得知,可是在有了存取點的IP位址以及帳戶名稱兩項資訊,剩下的也不過只是密碼取得的方法而已。

開放無線區域網路的安全隱憂

快速佈署無線區域網路所帶來的高效率的作業環境,在成本的花費上早已不是問題,真正所要考量的問題則是在安全性的疑慮上,因為此項工作若是沒有做好,一旦無線區域網路連線服務正式開放後,也將同時造就有心人士無限個入侵破壞的可能性,對他們而言早已不需要再像從前一樣,必須先取得有線的連線地點,接著再想辦法突破重重的防火牆系統,如今所謂的駭客入侵已經不需要有像這樣的十八般武藝,而是只要將車子開到你們公司門口附近,或者是在您們公司所在的樓層附近,便可以輕輕鬆鬆就連線到貴公司的內部網路中進行下一步的恐怖行動。

為何說無線區域網路的建置如此容易遭受到入侵呢?其原因大致有下列幾個因素:

1.大多數的無線基地台的SSID廣播功能預設都是啟用的(Enable),只要能夠接收到無線電波訊號的電腦都可以輕易嘗試連線,因此請務必將它關閉以確保第一道無線區域網路的安全防線堅固,接著也請將出廠預設的SSID名稱進行變更,在此建議最好能夠以設定安全密碼的標準來設定它。

2.各廠牌預設無線基地台的管理者帳戶資訊在建置後沒有進行變更,因此除了要立即變更預設的管理者帳戶名稱之外,密碼的設定最好能夠多達11個字元,並且能夠有英文字母、數字、特殊符號相參雜,如此可避免遭受到字典攻擊法的突破,最後請務必定期變更管理者的登入密碼。

3.未啟用基本安全連線驗證。例如,啟用WEP Pre-Shared Key驗證以及設定電腦MAC位址的存取清單,雖然說這兩者目前在安全上都有被破解的可能性,可是已經相當足以防範非真正專業人士的入侵。

4.在資料傳輸的安全性上未啟用或支援最新暫時性金鑰整合通訊協定(TKIP,Temporal Key Integrity Protocol)技術與WPA(Wi-Fi保護存取規格,Wi-Fi Protected Access)相互結合,因此容易遭受到WLAN Sniffer之類工具的監聽。

針對無線區域網路的安全防護,除了必須做好上述幾點的規劃之外,其它還有像是對於無線基地台的管制、清點以及軟體的定期更新都是必須的,不過呢無論如何在帳戶安全驗證的管理上仍是有所缺失的,因為無論您是採用了Pre-Shared Key或是MAC位址的驗證方式,甚至於是透過RADIUS服務與內部網域帳戶的驗證方式都不是最佳的解決方案,因為前者管理不易並且容易被相關工具破解,而後者容易遭受暴力式字典攻擊法的破解而有所顧忌,除非做好嚴謹的密碼原則管理工作。

傳統密碼管理上的難題

無論是遠端存取或無線區域網路的登入驗證,在密碼的安全控管上許多企業都制訂了一套本身專屬的密碼安全性原則。例如,限制密碼必須符合基本複雜度要求、長度不能低於8個字元、每隔1個月必須定期更新以及最新一次更正的密碼不能夠與之前24組密碼設定相同。

如果企業中有擬定一套如同上述一樣的密碼安全原則,那麼我可以告訴您,在企業網路安全的規劃上,您已經鞏固好了第一道安全防線,不過雖然說這項原則可以解決密碼安全性的問題,但是卻也掀起了管理上的問題,怎麼說呢?如果在您的企業中每天都有上百部或上千部的用戶端使用者在進行內外連線登入,那麼對於管理者而言,您可能會經常性的在每逢遇到密碼變更的期限後一兩天之內,收到來自四方各地使用者忘記密碼的呼喊聲,此時您便需要動身為這一些人重新設定密碼。會發生以上這一個問題的主要原因,除了是在於密碼安全性的要求相當嚴謹外,相信使用者在企業中所要連線的系統與所要記憶的相對密碼,絕對不會只有一組密碼就可以解決了。

看完了以上有關企業開放遠端存取以及無線區域網路在安全性上的隱憂之後,對於透過傳統密碼在安全性上的要求所面臨的難題,相信許多IT人士都曾經或正處於這種窘境中。接下來就讓我們來看看如何透過動態密碼技術與智慧卡的特色,來為企業網路解決內外存取的安全性問題以及IT管理上的難題。

.JPG)

(圖一) RSA動態密碼技術與Cryptoflex智慧卡

.JPG)

圖二 企業網路帳戶登入安全管理

如圖二所示,在一個企業網路環境中有許多24小時不間斷提供連線存取服務的各類伺服器,如今又多了兩項重大網路連線機制,分別為遠端存取以及無線區域網路的連線,兩者在帳戶登入安全的管理上都可以整合動態密碼技術或智慧卡結合數位憑證的安全機制。

關於智慧卡的樣式,除了如圖一中常見需外接智慧卡讀取器的卡片式之外,目前比較新型並且便於攜帶的則是可安插在USB連接埠的樣式,可參考網址http://www.cryptoflex.com/,至於在RSA的動態密碼技術部份則可以參考原廠網址http://www.rsasecurity.com。

選擇智慧卡(Smart Card)解決方案

說到智慧卡的使用,在台灣這塊土地上,千萬別告訴我您沒有使用過,因為目前如果感冒而到醫院診所使用的IC建保卡,它就是智慧卡的一種,甚至於有一些管制比較嚴謹的公司門禁系統,也是結合了智慧卡的讀取後才能進入,至於把它應用在網路上的身份安全驗證時,可以協助我們做到哪一些方面的應用功能呢?請參考以下幾點說明:

1. 應用在企業網路中可做到單一登入(single sign-on)驗證的管理機制。

2. 可用於儲存數位憑證、公開金鑰與私密金鑰、密碼以及其它類型的個人資訊,讓這一些重要資訊具備可攜性。

3. 可以用來作為內部使用者登入網域或登入用戶端本機時的身份識別卡,以及遠端登入時的安全驗證,此外它還可以進一步結合在程式碼的簽入,以及電子郵件傳輸上的安全防護。

4. 可避免有心人士透過近端或遠端的字典攻擊法,因為它的使用還必須結合一組PIN code的正確輸入之後才能夠開始使用,就好像我們個人隨身攜帶的手機一樣,一旦這組識別碼輸入太多次錯誤之後便會自動鎖住(Locked)。

5. 由於智慧卡是以數位憑證作為身份驗證的基礎,因此可以解決一般使用者需經常變更密碼的管理問題。

以Microsoft Windows整合環境為例,接下來就讓我們來實際了解一下如何將智慧卡與數位憑證進行結合,並且將它運用在企業網路的連線安全存取中。首先,我們必須先準備好以下有關伺服端與用戶端的基本作業環境。

1. 必須有Windows 2000或Windows 2003的Active Directory網域環境,事實上沒有AD網域環境也可以進行,不過如此將會有許多管理功能無法運作。

2. 完成安裝在AD環境運作下的憑證授權單位伺服器(CA,)建議該主機使用Windows Server 2003,並且預先安裝好IIS網站元件。

3. 如果需要同時應用在遠端連線登入存取的安全驗證,那麼還必須加裝網際網路驗證服務(IAS)的元件。

用戶端電腦以及管理者準備用來寫入憑證的電腦,必需預先安裝好智慧卡讀取器(Smart card Reader)以及相關的驅動程式,至於所有的智慧卡則必須等到每一位使用者各自專屬的憑證寫入之後,才正式發送下去給每一位授權的使用者。

有關於智慧卡與Microsoft所提供在企業內部中的CA憑證伺服器結合,除了需要預先安裝好憑證伺服器在AD網域中之外,可以過以下兩個步驟來完成使用者智慧卡憑證的寫入作業。

1. 執行【系統管理工具】選單下的【憑證授權】,接著在【憑證範本】的項目中,將位在右邊視窗中的【註冊代理程式】以及【智慧卡登入】的項目啟用。在這裡您可能會發現還有一個名為【智慧卡使用者】的項目,關於這一個項目,一般是應用在結合Outlook的電子郵件安全時才會改由選擇此項目。

2. 接下來同樣必須以管理者的身份,在剛剛申請【註冊代理程式】憑證的電腦上,以及連結憑證伺服器網站的方式,進入【智慧卡憑證註冊站】的頁面,接著在憑證範本的欄位下拉選單中,選取【智慧卡登入】或【智慧卡使用者】,以及接下來的憑證授權單位、密碼編譯服務提供者(必須依照購買卡的類型作選擇)、系統管理簽署憑證,然後在註冊使用者的項目設定中,您可以點選【選取使用者】按鈕,來挑選所要發放智慧卡的使用者,最後在確認等待寫入的智慧卡已正確安插在本機的USB連接埠中之後,點選【註冊】按鈕並且隨後輸入正確的PIN code,即可完成智慧卡憑證的寫入作業。

圖三 智慧卡驗證登入

如圖三所示,無論您將智慧卡整合在VPN、Terminal Service或是無線區域網路的連線驗證中,在正式進行身份確認之前都必須先輸入自己所屬的智慧卡PIN code,才會開始驗證卡中的憑證是否合法以及是否還在有效期限內。

有關智慧卡的使用在Windows的Active Directory網域架構中,可以透過【Active Directory使用者及電腦】的使用者屬性內容,來設定是否強制特定的使用者必須採用智慧卡來進行互動式登入,而不接受一般帳戶與密碼輸入的方式來完成,此外也可以進一步透過本機原則中的【安全性選項】,來完成以下幾項有關於智慧卡的整合設定設定。

1. 互動式登入-智慧卡移除操作:設定使用者一旦在登入後的操作過程中,刻意的將智慧卡拔除後(可能是暫時離開座位),所要執行的系統作業,在此您可以選擇讓系統自動登出、進入鎖定工作站的狀態,或者是乾脆維持原狀就好,在這裡建議選擇【鎖定工作站】。

2. 互動式登入-給使用者的訊息本文:想在使用者完成智慧卡登入前,留下一段訊息說明讓使用者知道,可以在此輸入詳細敘述。

3. 互動式登入-給使用者的訊息標題:設定訊息視窗的標題文字。

4. 互動式登入-須有智慧卡:強制任何使用者在登入本機時,必須唯一使用智慧卡登入(預設值為已停用),不接受一般帳戶密碼的登入方式。

選擇動態密碼解決方案

根據了解目前在全世界的大型企業中,有至少80%以上的企業正使用RSA SecurID這一項動態密碼技術在遠端存取的安全控管上,由此可見遠端存取所帶來的便利性與危安程度是相對提高的,以致於許多企業在網路安全的規劃上,選擇目前被業界公認為最高安全性的雙因子身份驗證解決方案,以下列出幾項RSA SecurID常見的整合應用:

1. 企業虛擬私有網路(VPN ),可以是防火牆或專屬的VPN設備,甚至於是Microsoft的ISA Server 2004的軟體式防火牆等。

2. 終端機遠端登入驗證(TSWEB),常見的有以Microsoft Windows為主的Terminal Service,以及管理能力與效能都更佳的Citrix Metaframe。

3. 網路控制站(DC)安全,此項主要用以管理本機登入的安全性,這是由於安全性的考量,因此網預設管裡者的密碼是定期變更的,並且通常變更的週期會來得比一般使用者更短許多。

4. 無線區域網路(WLAN)安全,如同整合智慧卡一樣,只要所購買的無線基地台規格支援RADIUS的EAP驗證,便同樣可以採用RSA的雙因子動態密碼驗證。

5. 電子商務網站登入驗證,這項當然包含了B2B與B2C的應用環境。

在此以VPN與WLAN整合RSA SecurID建置為例,我們必須預先準備一部

擔任RADIUS的伺服器,來負責與後端RSA Server進行驗證溝通程序,在這部電腦上必須加裝RSA Agent Host代理程式,至於在用戶端部份則是必須加裝RSA Security EAP支援的驗證協定,接著開啟用戶端電腦上的VPN連線設定內容,接著在【安全性】的頁籤中將安全性選項指定為【進階(自訂的設定)】之後,點選【設定】按鈕選擇將EAP登入安全性的項目,修改為【RSA Security EAP(啟用加密)】即可。

一旦完成了RSA伺服器、RADIUS伺服器、RSA代理程式以及用戶端RSA Security EAP的設定安裝之後,管理人員必須將採購來的合法Token授權磁片匯入RSA伺服器資料庫中,接著建立每一個使用者帳戶資訊,與相對應獨一無二的Token編號,最後在完成與伺服器的同步設定後便可發放給相關使用者開始使用。

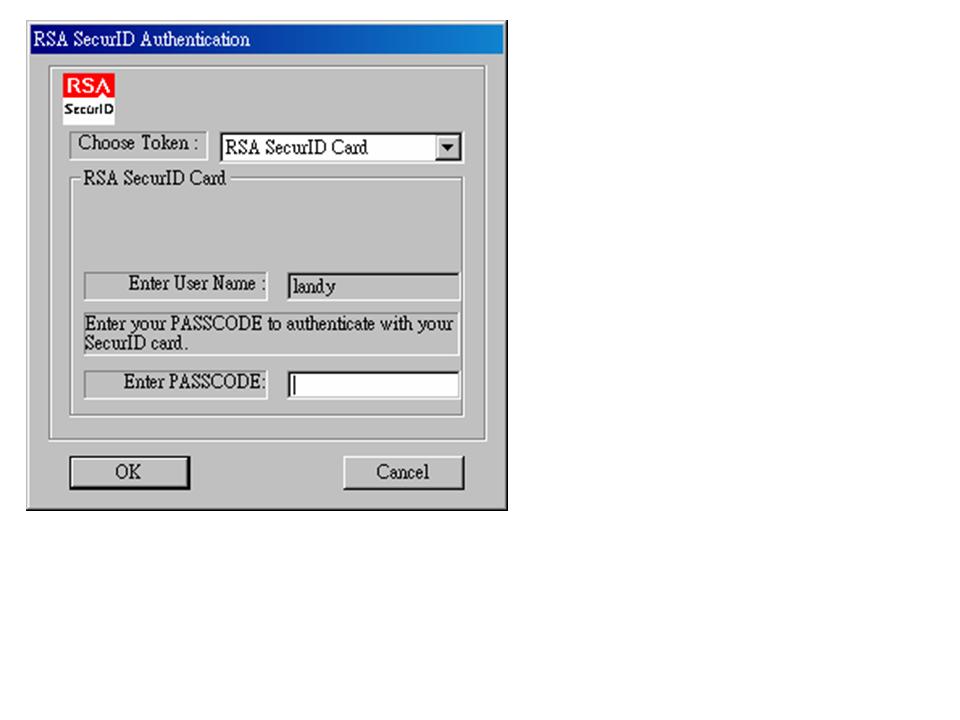

圖四 RSA SecurID登入驗證視窗

如圖四所示,無論是PT4VPN、Terminal Service、無線區域網路的登入,只要是帳戶驗證上與RSA SecurID完成整合,使用者在進行連線登入時便會出現類似於此驗證的視窗,要求使用者輸入正確的PIN code以及最新一次的動態密碼(Token code),才能夠順利的登入企業網路中,可是萬一連續輸入了3次都失敗呢?此時該帳戶將會自動被立即停用(Disable),直到管理人員到後端管理介面中重新啟用方可繼續使用。

以下說明幾點有關於採用動態密碼技術,來做為網路身份安全驗證的優勢:

1. 解決密碼固定不變的安全問題。

2. 簡化管理者工作負擔。

3. 解除使用者需經常變更密碼的困擾。

4. 密碼每次都不一樣,有心人士難以透過駭客字典攻擊法來突破。

5. 最高安全性的密碼加密技術,比傳統密碼的使用更加安全許多。

RSA SecurID除了有發行各類硬體式Token之外,也有提供安裝在行動電腦或PDA裝置上的Software Token,因此,使用者的作業系統中必須安裝有管理者所核發針對該使用者的合法Token檔案在裡頭,軟體式的Token才能夠正確的顯示Token code。

如果對於軟體式的Token有安全性顧慮,則可以進一步讓使用Software Token的使用者,將原先儲存在本機電腦中的Token,改由儲存在智慧卡的晶片上,如此一來可以加強使用Software Token的安全性,因為一旦有使用者想開啟本機Software Token應用程式時,必須在先前將有儲存相對Token的智慧卡安插在此電腦上,輸入了正確的智慧卡驗證PIN Code後,接著系統在完成確認Token合法之後才能夠進一步顯示目前的Token code。

結論

無論是RSA動態密碼技術或是智慧卡結合數位憑證的驗證技術,對於企業在密碼管理的安全性上都是相當可靠的。以無線區域網路的整合來說,若是能夠結合最新WPA的加密技術,以現階段來看便可說是擁有全世界最為安全的無線區域網路存取環境。此外,若想把這兩種密碼安全機制分別套用在整個企業的所有應用系統中,在實務面與成本的考量上的確是有一定困難的,不過只要初步能夠將它們整合應用在最為脆弱的兩個網路環節上(遠端連線與WLAN),企業在資訊安全整體技術層面上的規劃,便是如同擁有了銅牆鐵壁般的堅固了。

本文作者現任職於高傑信公司技術顧問、Microsoft MVP&特約資深講師,專精於企業資訊安全部署規劃以及Windows Server System整合技術