APT攻擊事件頻傳,駭客是如何管理這些被控制的電腦與攻擊工具(即惡意程式)?在日前(7/19)舉辦的HITCON上,XecureLab研究員邱銘彰指出,他們在觀察APT攻擊事件時,曾經發現同一個攻擊來源使用不同的惡意程式,經過研究證實駭客會製造很多惡意程式並予以分門別類,各自肩負不同任務,而這份研究結果也會在7月底BlackHat 2013上公開發表。

邱銘彰將此次作為研究對象的攻擊事件命名為APT101,並提出以下幾個數據:

- 受害者分佈超過30個國家/地區,以台灣、美國、韓國、及大陸最多;

- 最早的活動記錄從2007年開始,至今年7月都還在持續進行中;

- 目前共有25名管理者、控制5800台以上的殭屍電腦及4種不同Botnet;

- 在1.5年內使用產生器產生210隻後門程式,平均1.5天產生1隻惡意程式,而這些後門程式還會依據功能自動分類。

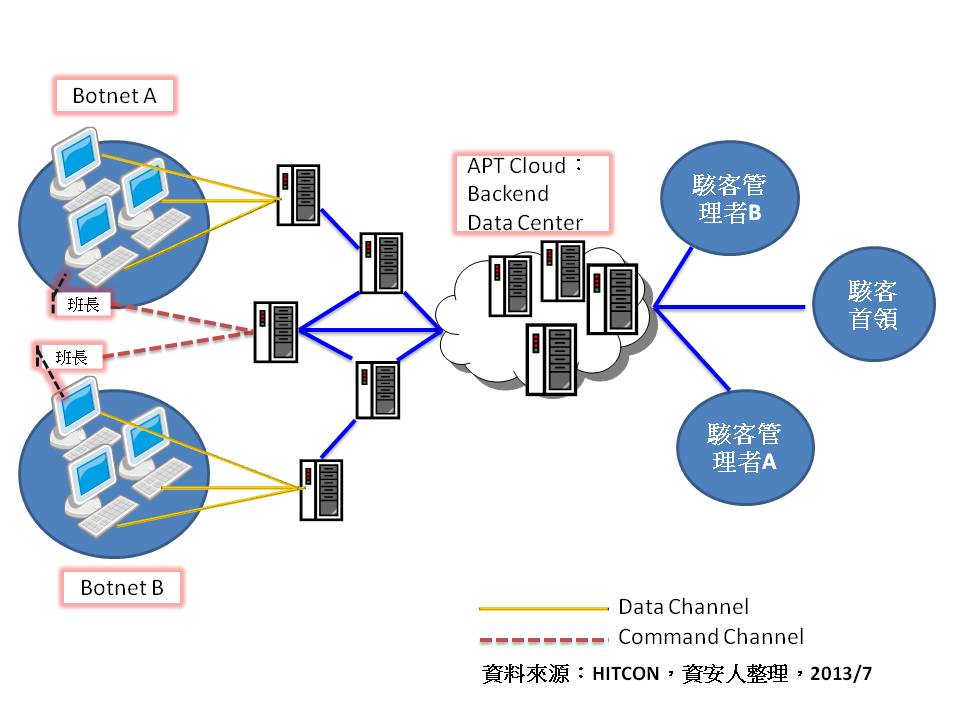

傳統Botnet的資料蒐集模式為,殭屍電腦連到同一個C&C中繼站,駭客在此收取資料,然而在APT101的運作模式卻非如此,其管理採分層式架構(如下圖),且每個Botnet各自獨立運作,所使用的惡意程式、C&C中繼站皆不一樣,並由不同管理者來負責,而最高首領則在最末端監控所有Botnet的運作。

從下圖可以看出,下Command指令與資料傳送分為兩個不同線路,駭客會指派Botnet裡的某一台殭屍電腦擔任班長一職(每個Botnet都會設立一位班長),負責對其他殭屍電腦下達Command指令,而殭屍電腦收到指令後則走另外一條路,將資料傳送到C&C中繼站。

邱銘彰進一步指出,IT人員常常遇到一種情況:移除惡意程式、重灌電腦後,沒幾天又在電腦中發現同一隻病毒,就是因為沒有抓到在下command指令的班長,所以即便移除了惡意程式,駭客還是可以由後台派送指令給Botnet班長,班長就會將惡意程式再一次傳送到殭屍電腦中,而且駭客在派送指令還會保存Log,記錄上次那台殭屍電腦執行到哪個指令,因此邱銘彰強調,當惡意程式成功進入內網後,就不只是一台PC的問題,而是一群電腦都有危險。

值得一提的是,今年5月發生的政府電子公文交換系統被駭事件,當時負責處理事件的人員私下透露,駭客將惡意程式偽裝成電子公文系統更新檔,主動派送至有權利收發公文的電腦中,而且會選擇只派送至重要電腦(即有權接觸機密資料),不同單位、不同受駭電腦所連到的中繼站也不一樣,這情形恰好與邱銘彰的研究結果不謀而合。

另外,操控APT101的駭客集團會將後門程式分門別類,如:第一階段攻擊程式是用來識別環境是否安全,例如:是不是在沙盒環境裡,接著才會決定下一步動作要做什麼,假設識別出該環境就是目標電腦,才會再安裝第二波後門程式,也就是用來竊取資料。

最後,邱銘彰強調,雖然APT101受害者眾多,與以往APT事件一直強調的針對性似乎不太相同,但是從工具/武器本身來看的確是APT攻擊沒錯,而且受害者雖然散佈在不同地區,但彼此間可能有某種關聯,如:都是某單位的承包商…等,企業應該謹慎以待。