今年駭客年會,資安研究人員Paul Rascagnere指出台灣仍有60多家企業留有遠端木馬工具(RAT)Poison Ivy及Terminator的遺毒未清,持續在對遠端駭客傳送資料。主要原因是這類惡意程式不斷變種,難以被資安防禦工具偵測。而FireEye近期研究也發現這支持續變種的Terminator持續鎖定攻擊台灣。

FireEye近期發現一波可疑的攻擊樣本,透過釣魚郵件攻擊台灣,郵件內附一個名為”103.doc”的惡意Word檔,它是利用CVE2012-0158弱點,使用者點選後會被植入一支名為DW20.exe的惡意程式。FireEye研究員Rong-Hwa Chong表示,這支Terminator不是第一次在APT攻擊中出現,但它不斷變形非常狡詐,使受害單位既有的資安防護設備完全無法偵測。

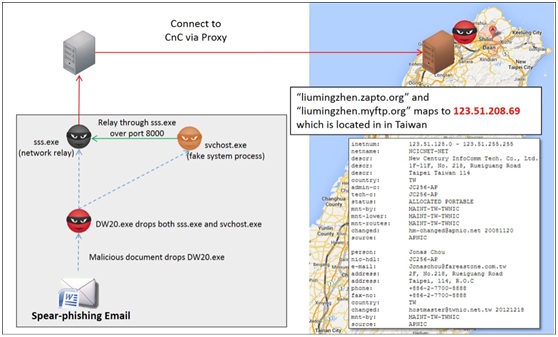

首先,它利用另一元件轉送流量給代理伺服器再來跟C&C伺服器溝通(如下圖),由於這種分工,一個一個分開看,防禦設備便不會認為是可疑行為。此外,它還可以讓自己變大,檔案可以大到超過40MB,以躲避file-based的防毒軟體掃描偵測。同時這支DW20.exe在被下載安裝後會先自我移除,如果是一般的沙盒可能就不會發現,在重新開機時才會啟動。且為了不讓鑑識人員發現,它還改變機碼用自己建的資料夾與捷徑。

(圖片來源:FireEye部落格)

(圖片來源:FireEye部落格)

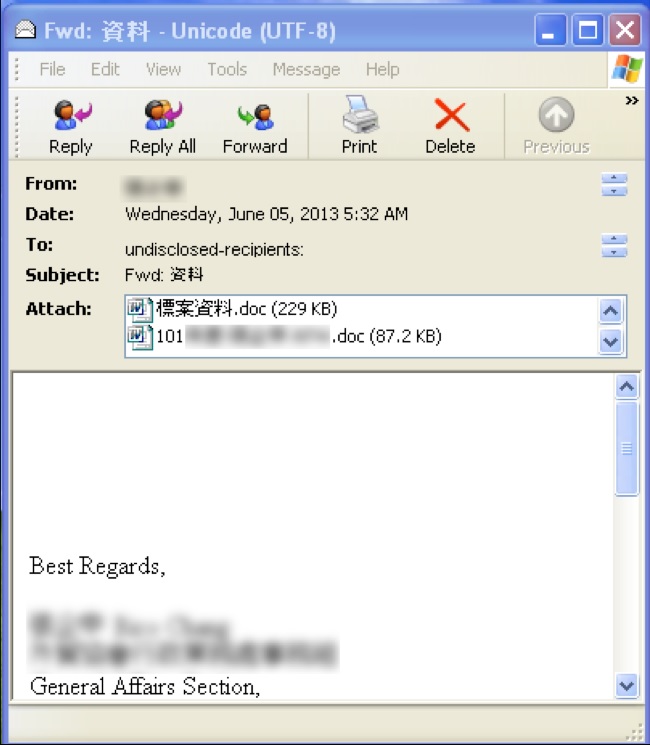

經過解析,這支Terminator 樣本會連回到liumingzhen.zapto.org以及liumingzhen.myftp.org這兩台C&C伺服器,與6月份FireEye發現的另一波攻擊(釣魚郵件如下圖),使用相同的C&C伺服器。該伺服器IP登記於一家軟體公司名下,經通報後表示會停機進行檢查。

(圖片來源:FireEye部落格)

(圖片來源:FireEye部落格)