常理來看,企業並不是以資安防護為主軸,絕對是以業務營利為優先,當其中有人力、時間與預算的衝突時,想當然百分之兩百都會選擇優先管好營運,資安防護暫擺一邊。但,如果當您已經被鎖定為詐騙對象,而這可能會對您的營運造成致命的損失時,資安防護還能先擺在一旁嗎?

不是危言聳聽,光是筆者的服務團隊,在2013年度已經接到6-7家台灣中小企業受害業者的要求協助,損害金額從20萬美金到40萬美金不等(600萬到1200萬新台幣),這還不包括「自認倒楣」、「不知道找誰協助」、以及「自行處理」的受害企業。很不幸的,遇到這樣的跨國郵件詐騙事件,只要錢已經離開我們的帳戶,所被詐騙的金錢損失經驗上幾乎是追不回來的,也因此,本篇所談電子郵件詐騙事件的防患未然更為重要。

一宗跨國郵件詐騙手法真實案例

某A公司與海外合作廠商B長期合作,平日均透過某大業者之雲端電子信箱與對方進行寄送貨物數量及款項交付等訂單資訊,多年來合作愉快,由於合作廠商B的關鍵供應鏈相挺,A企業規模雖不大但業績成長量與金額卻不可小覷。

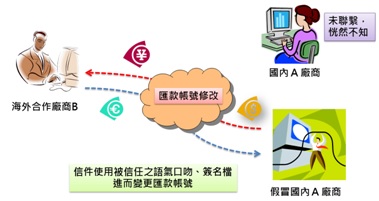

某日,A公司突然接收到海外合作廠商B的跨海急電,追問日前收到mail,內容是A廠商因故要海外合作廠商B將匯款帳戶號碼更換,而帳款匯款過去後卻無聲無息了!接獲此消息的A公司此時也大為緊張,畢竟金額可不小,馬上要求公司MIS了解徹查,經查後的結果想當然該封更換轉帳帳戶的信件根本是假冒的,這封mail並不是A公司所發出,而海外合作廠商B因為平時雙方的互信進而不察被騙,來源的電子信箱地址與平常使用的非常相似,仔細一查才發現被以數字1更替英文小寫L,而郵件中的用字、口吻甚至名片檔都和原本A公司所使用的完全一致…

A公司將MIS回報結果對海外合作廠商表述,這不是A公司所發郵件表達是海外合作廠商被騙,此時海外合作廠商完全暴怒,遷怒A公司郵件怎麼被盜用讓海外合作廠商遭受詐騙,因而要A公司負起全責,並揚言若A公司不能妥善處理,未來不願再合作…兩造之間多年來累積建立的良好合作關係危如累卵。

案例解析探討

1. 為什麼信件可以仿照到那麼真?

問到這個問題,大多數的人都會懷疑是否是內部有惡意人士,也就是所謂的企業內賊將內部資訊傳送出去。這當然是一個可能,但以此案例來說明並非如此,此案例細部查詢之後,另發現其雲端電子信箱其實有被不當登入過,而其內部管理設定頁面中有將A公司用於與B海外合作廠商的信箱,寄送與接收時均發送副本至另一不知來源的免費信箱,長期觀察透過電子郵件副本的內容,因而可仿造出完全一致的信件內容。

2. 雲端電子信箱是否被攻陷?

談到這裡,各位可能會進一步懷疑說,是不是雲端電子信箱不夠安全,被惡意的crack/hacker駭客攻破了?事實上只要是國內有品牌口碑的廠商所提供的電子郵件信箱服務,常理來說其安全防護都會高於一般企業自身所建立的保護機制,要直接攻破事實上沒那麼容易。而若真被駭客攻破,也會是遍地成災,災情會比目前來的嚴重千百倍不僅止於此。

那究竟是甚麼原因被進入更改設定呢?看來是密碼被取得,惡意人士冒充合法身分非法登入無誤了。

3. 密碼是怎麼被駭客取得的?

密碼會被取得的方式有數十甚至數百種,以此案例來看,登入管理與使用電子郵件信箱時,密碼是有安全加密(非明碼)的,判斷後較可能是從端點(使用者端)取得登入密碼,若排除內部惡意人士因素,最常見的方式為透過key logger鍵盤側錄惡意程式取得密碼。

4. 有沒有辦法透過IP或信箱來源找出對方是誰?

如果能透過IP找到來源,那在追查上絕對是一大突破,但可惜的是本案例中利用收件者副本傳送資訊的收件信箱是一個國外的免費信箱,其在申請時並無確認身分的動作,因此無法透過郵件追查。

至於雲端電子信箱上倒是有一些軌跡,駭客除了成功登入外亦有留下登入失敗的軌跡與IP,可惜殭屍電腦盛行的今天,就算查到來源,絕大多數也都是被當跳板並非是真實的駭客所使用IP,更何況此案件查詢來源時,有中國、印度、奈及利亞等各地的來源IP,利用跳板登入的態勢明顯,加上跨國查詢不易,這條路也行不通(但如果是國內犯罪,歹徒相對之下就較難逍遙法外囉~)。

透過以上的案例探討,希望讓讀者快速了解此類詐騙的模式與架構,然而電子詐騙的方式會隨著實際的狀況而有所不同,在其他案例中甚至也有除了騙款,發現有機可圖連貨物一併騙走的案例,不論如何,平時就要多一分小心,方能少一分風險。

萬一發生了,怎麼辦?

由於事件已經發生,受害企業還是應先去報案,至少在某些程度上有機會證明企業是無故意之過失,但若要寄望報案能夠將款項追回,目前經驗上機率是滿低的,依筆者所見案例,經過縝密規劃的郵件詐騙事件中,還沒見過能追回款項的。即便如此,仍建議先去報案,雖然報案不見得能追回,但沒報案或許整起案件就石沉大海。報案方式可到165網站報案或到派出所備案。

圖1:內政部警政署165反詐騙報案頁面

就實務上來看,此類郵件詐騙案在案件受理上確實有一定難度,因為真正直接遭受金錢損失的受害者是海外合作廠商B而不是A公司,雖然A公司事實上也受到營運上的衝擊與商譽損失。除了報案者是否有具體損失外,此類案件在偵辦追查上也面臨技術上的瓶頸,因此筆者再次呼籲有做跨國生意的台灣中小企業,提早防備才是能真正降低被電子郵件詐騙之風險。

我們是哪時候被犯罪組織盯上的?

不要懷疑,如果公司規模大到世界首屈一指的品牌或領導廠商,絕對會是先被鎖定後,才會規劃攻擊。但如果不是,像類似上述案例中的受害企業,均是企業規模不大但交易營業額一點都不小的中小企業,在「被詐騙價值」尚未被挖掘出之前,其實這些中小企業並不是詐騙集團的標靶對象。

以此案例分析來看,駭客詐騙集團反過來先是大海撈針,例如透過惡意程式或P2P大量蒐集沒有防備心的使用者電腦通訊資訊,從撈回來的大量資料中,篩選可以當作目標的再來進行規劃攻擊進而詐騙。

有聽過素人節目的海選吧!如果企業基本認知不足,造成惡意組織透過惡意程式等手段,輕易發掘出企業有被詐騙價值,那跟參與駭客詐騙集團所舉辦的被詐騙企業海選活動,似乎有異曲同工之妙??!!只要被海選上,當下該企業就從非目標,因為被騙價值的被發現,真正變成被鎖定的犯罪標的,緊接下來就是近年來盛行的進階持續性滲透攻擊 (Advanced Persistent Threat, APT)?攻擊手法接著出招,企業就很難不中招了。

治病要找到病因,可以治病的藥方有千萬種,最佳的方式就是讓預謀犯罪的駭客詐騙集團沒有辦法輕易取得企業營運的資訊。如果資訊不是那麼容易被耙走,甚至企業也就不會被鎖定為目標!不想被設定為電子郵件詐騙的對象,企業必須要採取一些預防作為。

該怎麼採取防護動作?

以A公司為例來說,就是因其中的某位員工在對岸網路購物時誤聽信惡意賣家之言安裝了特定通訊軟體,經長達數月監控其通訊內容後確定有利可圖,才規劃並發動詐騙行動,進而造成A公司無法彌補的損失。如果一開始該員工防備心足夠,不隨便安裝不明軟體,事實上很可能A公司根本不會成為詐騙集團的標的對象。

以下提供幾點供跨國貿易企業做簡單的自我檢視與參考因應建議:此類犯罪手法並不完全相同,而是會依照企業的回應有所不同,我們就以A公司為例,整理出主要的防護方式-跨國交易郵件詐騙防護手法123+plus供企業參考,檢視自身是否已經面臨於高風險狀態及預防基礎原則。

跨國交易郵件詐騙防護手法1.2.3+plus

1. 確認使用強式密碼與良好使用習慣:

懶人密碼如:英文單字密碼、姓名、電話、純數字等密碼組合或是過短密碼,要被有意人士突破只在彈指之間,務必要避免,最好是英數字、大小寫加上特殊符號等組合,定期更替並限制密碼須在一定長度以上,可組成較不易被突破之密碼結合,稱之為強式密碼。

但再強的密碼,也敵不過密碼管理人隨口告訴其他人或用不安全方式傳遞密碼,等同金庫的鑰匙輕易被複製,因此務必要求個人的密碼使用方式並將密碼視為重要資產之方式處理。

2. 變更資訊時要再次確認對方身分,含郵件與電話/傳真再次確認:

此類詐騙案例大多數都是利用人性之間彼此信任之特性,找出其中之缺口加以利用,建議當交易資訊有所變更時(如承辦人員、貨運目的、款項匯款帳號等變更),萬不可只單憑一個電子郵件就加以執行,務必增加另一管道,如電話或傳真對以往所熟悉的窗口進行再次確認,如此可大幅降低駭客詐騙集團利用電子郵件詐騙之難度。

3. 端點防護不能省:

聰明如駭客詐騙集團,決不會以矛直接攻盾,絕對是以強攻弱,而一個企業資訊化強度最弱的地方,卻又最能取得重要資訊的地方,大多就是在端點也就是內部使用者的電腦,有不少企業為了節省成本使用來路不明的防毒、防木馬軟體或是根本沒有安裝任何防護軟體,使得企業IT環境造成前面有城牆,後面不設防的狀態,在防毒軟體普及的今天,建議企業這部分的預算絕對要編列,以免省了小錢,但在發生資安事件時卻可能帶來大衝擊。

plus重要人員的安全認知宣導要確實:

許多中小企業在人力物力與財力的考量下,往往一位員工同時負責許多業務,因此常因忙碌而疏忽該有的警覺心,企業主應在平常提醒同仁要注意那些異常的狀況、那些是重要資訊或資產必須要特別小心等。多一分警覺、少一分傷害,尤以建立員工對異常狀況的警覺心,不只以上三點的手法在執行上可更為落實,對詐騙事件的預防更是相當有效的。

以上是為中小企業整理出來的基本之預防模式,也是企業走向資訊化一定須具備的資安基礎,如果沒確實執行,企業資訊被輕易取走的風險不可謂不大。

最後一提

網路跨國詐騙的手法越來越縝密、組織犯罪也越來越分工精細,手法千變萬化,以現實面來看,做了再多的防護,風險仍無法完全控制為零,但有加以控制絕對可使被鎖定甚至受騙的風險有效降低。換句話說如不採取預防措施,企業營業命脈將面臨高度危險,這絕非危言聳聽,此類詐騙手法非常惡劣,以中小企業資源的限制下也難以全面防堵,唯有在事發之前加以預防,提高犯罪集團取得我方資訊的難度,方能在有限資源下盡量防患於未然,把憾事發生的機率降至最低。

本文作者為系統整合商資訊安全規劃經理