去(2013)年可說是台灣對「進階持續性滲透威脅(Advanced Persistent Threat, APT)的覺醒年,我們從兩年前就開始提醒及教育市場這類新型態資安威脅,之後APT就因為全球數起大規模遭駭事件,引發極大的關注。

其實,對抗APT的戰爭才剛拉開序幕,放眼2014年,APT的威脅勢必更加嚴重。對抗APT,應從「解決方案」與「資安服務」兩個面項下手,透過資安防護軟體、輔以專業團隊提供的資安健檢、事件處理等服務,才能有效解決APT可能帶來的重大損失。

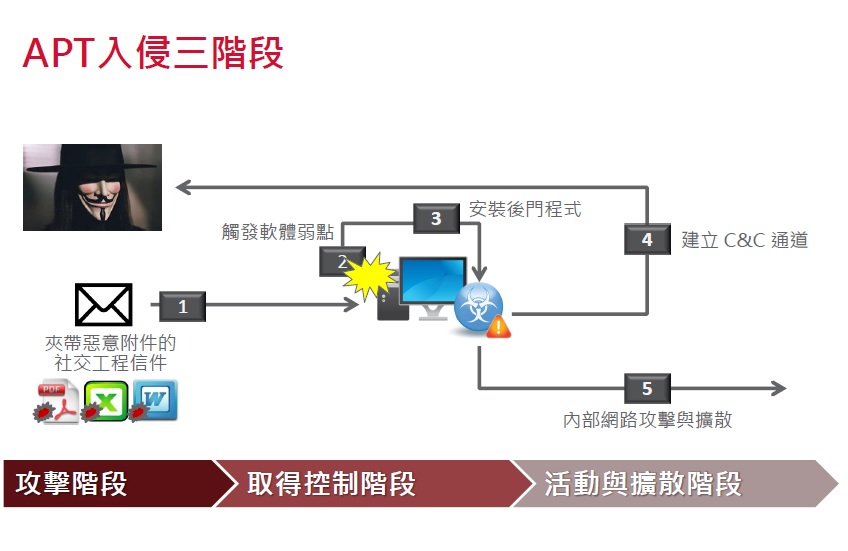

「攻擊、控制、擴散」三階段入侵

趨勢科技始終不斷地教育企業關於APT的資訊,例如日前發佈的「2014年暨未來資訊安全預測」裡就提到:

* 網路犯罪者將逐漸採用鎖定目標攻擊手法,如利用公開資訊和高度客製化的魚叉式網路釣魚,還有多重漏洞攻擊。

* 在鎖定目標攻擊方面,我們將看到更多點閱挾持(clickjacking)與水坑式(watering hole)攻擊,還有新式漏洞以及透過行動裝置的攻擊。

* 我們每個月都將看到一次重大資料外洩事件。

* 專門針對Java 6和Windows XP這類使用廣泛卻終止支援之軟體的漏洞攻擊將會增加。

事實上, APT早已遍地開花,從政府、民生基礎設施、高科技業、金融業等,無論大型企業或中小企業無一倖免。根據「2013台灣APT白皮書」的數據顯示,台灣有81% 的受駭機構不知自己已受到APT攻擊;其中台灣高科技製造業發現APT入侵平均時間為346日,在所有產業裡居冠。

台灣的政府機關因為長期遭受國家級駭客的攻擊,對APT較有自覺;相對地,台灣企業正因為認定國家級駭客只會攻擊敏感或機密單位,而忽略了APT「目標式」攻擊的特性,尤其絕大多數APT攻擊的目的不在癱瘓運作,而是竊取資料,不僅套現牟利,更可能據此發動情報戰,帶來的影響不可小覷。

根據入侵的進程,APT事件可依序區分為「攻擊、控制、擴散」三個階段,破壞力也隨之遞增:

* 在「攻擊」階段,駭客會發動社交工程電子郵件、魚叉式網路釣魚攻擊等,企圖滲透到目標對象的組織內。

* 一旦成功突圍,就進入「控制」階段,受駭電腦被植入後門及木馬程式,藉以建立與駭客之間的通訊管道。

* 最後是「擴散」階段,駭客可在內網進行密碼、資料的竊取,甚至採取破壞行動。

圖1. APT入侵三階段 (圖片來源:趨勢科技提供)

源於國家級駭客的APT攻擊,已被許多駭客組織學習並發揚光大:有人專門鑽探應用程式漏洞、有人針對漏洞開發惡意程式,再加上攻擊工具更易於取得,已有組織靠竊取資料牟利,例如販賣個資給詐騙集團等,再再顯示APT攻擊的供應鏈已經完整成型,在可預見的未來只會愈來愈蓬勃發展。

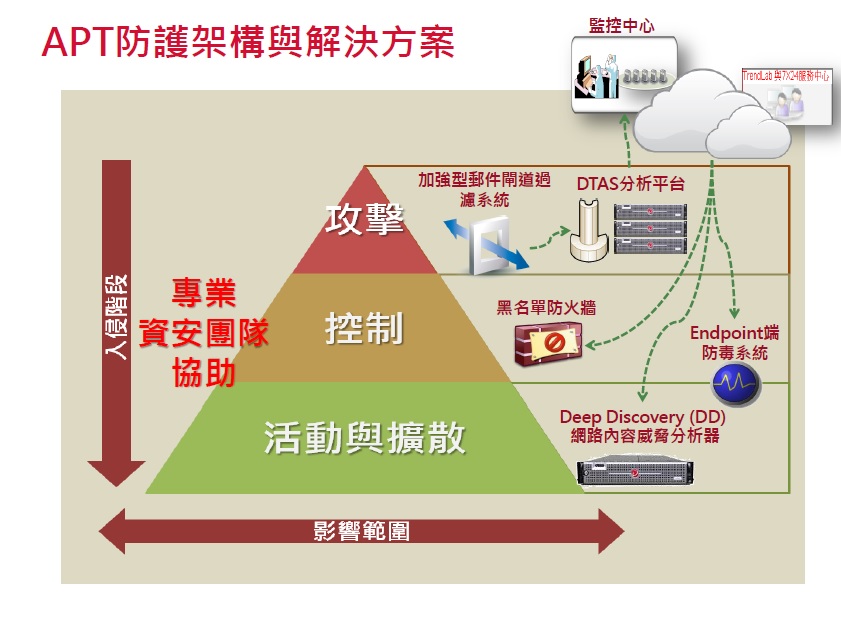

因應APT,需要解決方案工具、加上資安服務

一直以來,大眾對資安威脅的既定印象,不外乎是:無差異性的大規模攻擊、快速散播並在短時間內造成巨大傷害與眾多受害者。不過,這類威脅易於發現及收集行為樣本,資安廠商也往往能快速找出對應的解決方案。

但APT不同於傳統資安威脅的三大特性,則是「目標式、手法先進、持續威脅」,駭客會精挑細選攻擊對象,審慎擬定計畫,例如:從各種公開的資料來源研究攻擊對象、鎖定弱點與適用工具設計攻擊腳本,成功入侵後也會儘可能讓攻擊對象無感,才有利於長期潛伏,持續竊取資料或從事其他破壞行動。

但企業面對APT時,常有幾個自陷險境的盲點:首先是認定自己不會成為目標,其次是把APT與傳統資安威脅混為一談,以為光靠防火牆、防禦入侵系統或防毒軟體就已足夠,再者就是誤以為採購以APT為訴求的資安解決方案就能一勞永逸,其實這些想法往往會在建置APT防線時造成誤判,進而造成企業的損失。

目前市場上充斥許多以APT為訴求的產品,不論是資安廠商或網路設備供應商,都宣稱有因應APT的解決方案。然而,在傳統解決方案加上新功能,並不是應對APT的方法,而且因應APT並沒有萬靈丹,除了選擇合適的解決方案,還必須同時考慮一旦發生APT事件,可以向哪個有經驗的團隊尋求協助。但許多APT解決方案供應商,現階段僅以產品為重,在事件處理的服務則隻字未提,恐將形成APT防線的缺口。

關鍵防禦步驟:拉高防禦門檻、儘快清除威脅、建立應變流程

APT不是標準化或制式的單一攻擊行為,而是量身打造、精益求精、混用工具及手法的攻擊模式,沒有任何解決方案可以達到百分之百的防禦效果,所以,首要之務就是拉高APT的防禦門檻,盡可能提高成功攻擊的難度。

建好第一道防線之後,接下來就是要全面清查內部是否已經潛伏APT威脅,然後儘快且徹底地加以清除。打個比喻來說,就像一缸白米裡混入了幾粒黑芝麻,第一步是先堵住洞口讓黑芝麻的數量不再增加,第二步是清查米缸裡到底有多少黑芝麻,第三步才是清除混雜在白米裡的所有黑芝麻。

清除過程一定要儘可能快速完成,過度拖延反而會浪費前兩個步驟的心力。我們曾經協助某家客戶清除內部的APT駭客程式,就在完全清除乾淨的那一瞬間,新的APT攻擊立刻前來叩關!這是因為駭客不只攻擊、還會監控目標,一旦潛入企業內的暗樁程式失聯或斷線,駭客就會採取追擊措施,立刻發動下一波攻擊。如果第一道防線未臻完備,清除速度又不夠快,APT就會「野火燒不盡,春風吹又生」了。

舊患處理完畢之後,為了防範威脅再生,必須建立包含「定期健檢」及「處理問題」在內的應變流程。除了企業內部要確立政策之外,也可適時地借助外部服務,因為專業的資安廠商,已有長期研究與對抗威脅的豐富經驗,而立足台灣的跨國性資安廠商,更能了解台灣當地的APT手法、搭配跨國性的豐富知識與專業工具,來協助企業解決APT的問題。

處理APT,需要從裡到外層層把關的解決方案

就APT的解決方案來看,根據防禦位置及功用的不同,首先是守護閘道的預防型產品,這也是墊高攻擊門檻的基本配備;其次則是用於內部環境的感知型產品,分別針對網路和主機進行偵測並完整記錄,詳實涵蓋網路的每個封包或是駭客嘗試取得主機控制權限的行為,並以日誌管理方案協助找出異常活動及觸發警示。

然而,工具雖能協助阻擋外來的APT攻擊,但光靠資安產品進行聯防是不夠的,因為APT是技術配合管理的課題,要根除潛伏在組織內部的APT威脅,就需要服務、政策、規範等完整的機制配套,並善用專業人士的服務,從資安健檢、事件調查與處理等面項下手,盡可能提升防禦效果才是上策。

圖2. APT防護架構與解決方案(圖片來源:趨勢科技提供)

趨勢科技在APT的解決方案涵蓋閘道防禦元件、內部網路偵測元件、主機偵測及感知元件等。除了產品之外,我們APT事件處理小組(Incident Response Team),長期協助國內政府機關與民間企業調查及處置APT事件,掌握台灣最多的駭客行為知識。

正因為APT是目標式攻擊,國情或文化的不同也會連帶影響攻擊手法,例如:美國、日本、台灣三地的APT攻擊手法就有差異,必須仰賴服務團隊的知識與經驗來持續調整應對策略。以我們在台灣服務過上百家客戶的經驗,通常可根據手法判斷出攻擊來源與所屬駭客組織,據此推演其可能採取的後續動作並預先因應,才能有效協助客戶進行健檢及規劃策略。

練好基本功,保持警覺心

APT是目前主流的資安威脅,但並非唯一的資安威脅,防毒、防火牆、入侵防禦系統仍是必備的解決方案,也是阻擋不同攻擊的基本防衛。APT的特色是混用不同的攻擊手法和工具來入侵目標,專業精密的手法難以細究,常需要客製化的解決方案來應對,但資訊安全最基本的功能配備仍不可欠缺。

APT已經不再限縮於特定領域,就連原本公認安全無虞的特殊系統也相繼淪陷,2013年受駭的韓國企業使用的就是Unix系統、遭駭的伊朗核電廠則是專屬的SCADA機台。換言之,只要目標對象的價值夠高,自然就會有人願意投注心力發展專門的攻擊工具。企業不應再認為自己不可能成為APT的攻擊目標,而是要徹底改變思維,體認到自己即將、或已經遭受APT攻擊。因此,深入瞭解APT並採取對應的防禦措施,將是所有企業在2014年資安計畫的首要之務。

本文作者為趨勢科技台灣暨香港區總經理