隨著電子支付(行動支付、第三方支付)時代的即將來臨,支付卡產業資料安全標準PCI DSS再度成為焦點。在PCI DSS 2.0版總計289個控制項中,企業最常出現的缺失,在於網路與應用程式的監控及檔案完整性監控,而做的普遍較好的是實體機房安全的部分。此外,於去(2013)年11月公告的新版PCI DSS 3.0 已將近期造成重大信用卡個資外洩事件的新威脅—POS設備納進來,2015年起需開始全面換成新版。

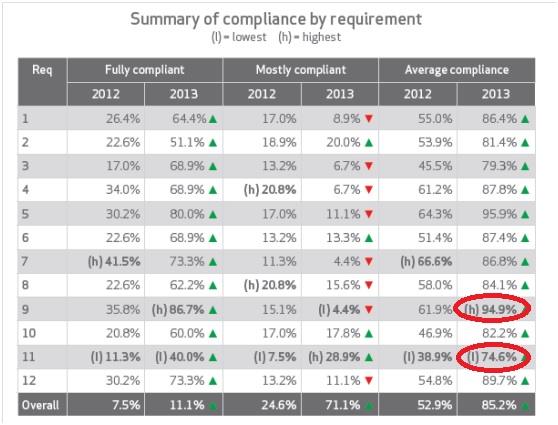

根據Verizon 2014支付卡業界數據法規遵循報告(Verizon 2014 PCI Compliance Report),在PCI DSS 2.0版12大要求/289個控制項當中,企業合規率最低的是第11項要求「定期測試安全系統和程序」,而合規率最高的則是第9項「限制對持卡人資料的實體存取」(如下圖)。Verizon台灣首席安全顧問麥孟生(上圖右)表示,位居第一名是第11章網路與應用程式的監控及檔案完整性監控,PCI要求每季需要找具備ASV(Approved Scanning Vendor)資格的廠商來做弱點掃描,以及每年需要做一次滲透測試,但許多企業不是沒做,就是只做了掃描但沒有將掃出的弱點修補好。稽核員每次稽核會看兩份報告,一份是掃出哪些弱點,另一份則是弱點修補後的報告。由於PCI只限定弱點掃描需找ASV來做,但沒有限定滲透測試的廠商,因此有企業就找便宜的滲透測試服務來交差了事,產出的報告品質當然也差很多,有些需要10天才完成,也有些只要1天就掃完。關於滲透測試方法等建議在PCI網站上可以下載。

PCI DSS 12大要求的合規比率表 (資料來源:Verizon 2014 PCI Compliance Report)

第二名是第3章信用卡資料的儲存與使用,PCI規定信用卡檢查碼(CVV)不能儲存,一旦交易驗證完畢,不能將CVV資料儲存下來。麥孟生指出,在過去驗證經驗中,許多企業的log中都還留有CVV資料,此外PIN個資、完整磁條資料也都不能存,可以儲存的是姓名、卡號、有效日期等資料,但需要經過加密、雜湊、tokenization或截斷處理;第三名是第7章存取控制,應掌握最小存取權限原則,不需要經手信用卡資料者就不應有權限。

從過去稽核、事件處理經驗,麥孟生強調,存取控制很多企業常常沒做好,原因是企業人數少很難做好權責區分,往往每個人都有系統管理者admin權限。Verizon台灣資安顧問陳立瑋(上圖左)也指出,日誌沒有留、留的不夠久,或日誌沒有去看,也是常見問題,且往往因為日誌平常沒有去看,使得資料外洩很久企業才發現。

此外,於去年11月公告的PCI DSS 3.0版新增了20多個控制項目,新增的控制項目將近期一些新的威脅納進來,如POS設備等,至2014年底前2.0版與3.0版可並行,而以下6點有半年的緩衝期,到2015年7月1日才生效。

– R 6.5.6 – 說明PAN & SAD 在記憶體內如何處理

– R 6.5.11 – 說明如何處理身分驗證功能缺失的弱點

– R 8.5.1 – 服務供應商存取不同的客戶環境時必須使用不同的身分認證資訊

– R 9.9.x – 說明如何保護POS設備防止竄改或未經授權的修改與替換

– R 11.3 – 滲透測試必須測試網路區段的有效性

– R 12.9 – 必須要求服務供應商簽署協議,確保其將維護所有適用的PCI DSS要求

台灣目前約有20家企業取得PCI證書,許多人認為PCI認證難度高,多達300多個控制項,陳立瑋表示,企業只要依六大里程碑的優先順序就可降低持卡人資料的風險,首先移除SAD(敏感性驗證資料)並限制資料的保留,第2保護邊界、內部及無線網路,第3安全的支付卡應用程式,第4監控系統的存取行為,第5保護儲存的持卡人資料,第6完成剩餘的工作並確認所有需求皆到位。