實踐良好「安全性」的雲端結構,包含了七個原則:建立強大的身分管理基礎、啟用可追溯機制、對每一層都提供安全防護、自動化最佳安全實踐、保護傳輸中和靜止時的資料、讓人與資料保持距離、準備好應對安全事件。在疫情催化下,許多企業組織開始上雲,甚至多雲佈署。為協助使用單位更加了解雲端資安的防禦,資安人於8月26日舉辦線上論壇,邀請Tenable、Check Point、Fortinet三家國際大廠分享觀點。本次活動共有超過140位各行業之資管、資安、IT、風險管理人員上線參與。

雲端安全從AD開始

AD (Active Directory)在全球的使用普及率很高,根據Tenable調查,台灣中型企業使用AD的比例高達9成以上,主要的原因是帳號、權限管理使用方便。Tenable 技術顧問李元勛表示,「就是因為它方便,對駭客來說,AD就是一個清楚的攻擊目標,無論是地端或雲端的AD,只要拿到權限,就擁有進入企業內網的鑰匙,存取相關資源。駭客的目標就是拿到最高管理者的權限。」

據調查,60%的新型惡意軟體含有專門攻擊AD的程式碼。更有80%的全球企業都有嚴重的AD設定錯誤。李元勛舉例,駭客利用CVE-2020-1472,從一開始的網路釣魚轉為網域管理員,所花的時間不到5小時。

「每一樁成為頭條新聞的資料外洩事件背後都是不安全的AD設定在作祟,」他說。

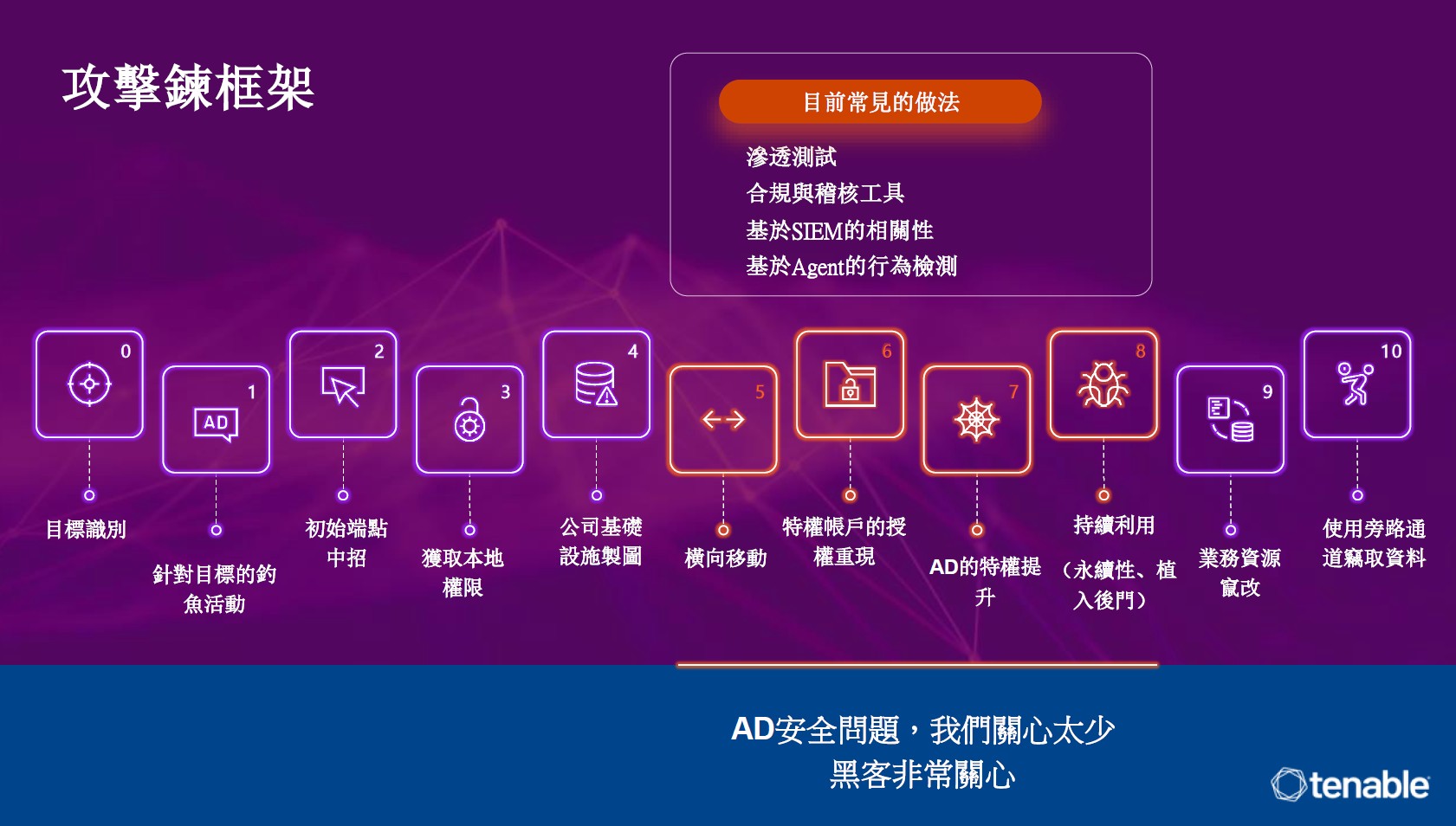

常見的攻擊鍊框架,共包含10個步驟。其中第5到第8個步驟就是「公司感染」的階段,也就是直接與AD相關的安全問題,這4個步驟各別為: 橫向移動、特權帳戶的授權重現、AD的特權提升、持續利用。他解釋,「當駭客已經潛伏在公司內部,收集資料、探測,他會開始作橫向移動,用一台單機主機跟AD作溝通,找出不安全的設定,找出潛在的漏洞,進而得取管理者權限,到這一步就是攻擊鍊裡的步驟7:AD特權提升。這時攻擊就算成功了,後續就是資料竄改或竊取資料。」

常見的攻擊鍊框架

常見的攻擊鍊框架

「目前許多資安的防禦措施都有專門的方案,但是AD可以說是公司內重要的主機,但卻沒有專業的防禦方案。」AD有四大安全問題:

- 存在大量的破口可以被利用:經年累月的使用,不安全的設置可能有許多破口。

- 不斷出現新的攻擊途徑且時間越來越縮短。

- 事件回應的噩夢:大量的日誌會往後端拋送,要作資料解析很困難

- 無助的檢測技術:最惡性的攻擊沒有任何攻擊軌跡

李元勛建議無論是在雲端或地端佈署,都需要將AD風險可視化。這包含四個要件:

- 找出AD錯誤設定及不適當的權限: 防止駭客容易的提權,包含在安全模型、帳號、設定及網域相關的設定。

- 7x24持續監控: 任何AD的物件變化都可以在儀表板上立即告警,及時找出問題。

- 即時檢測正在進行的攻擊: 如大量的密碼探測

- 調查事件&回朔威脅: 在SOAR觸發反應並整合SIEM平台

用SASE快速導入雲端安全架構

疫情之下,分流、遠距上班的常態改變了IT架構的概念。58%的企業認為疫情後資安攻擊事件有增加的趨勢。這兩年IT資安的目標,已轉變成如何去保障遠距工作者,特別是端點保護、遠端存取…等面向。Check Point資安傳教士楊敦凱舉例說,「在遠距辦公的環境中,網路資安的挑戰,包含any device 破口大幅擴展,如釣魚郵件,使用手機、行動裝置大幅提高。殭屍網路的產生、AD被Comprise、Ransomware不單加密你的檔案,也對整個供應鏈都會有巨大的威脅。」

對現今企業而言,工作負載與應用程式走向雲端與分散化是必然的趨勢。楊敦凱認為這種趨勢下,「破口需要盡可能限縮。安全政策的控管,如何結合使用者優先、資料優先的角度,誰可以存取到甚麼? 包含用零信任的角度跟架構來去執行。在防護的過程中,使用者的體驗必須並重,避免不便性。」

SASE則是最合適雲的安全架構。楊敦凱說:「SASE是一個很大的框架,主要是未來在大量的雲端服務情況下,我們的安全要以零信任(Zero Trust)為預設,在每個關鍵結點都能ATP防禦,事前、事中、事後每個階段都可以透視身分識別、提出對應的安全基準/政策,以及完整日誌軌跡,進一步才能夠避免橫向擴散,造成最後的損害。」

以Check Point Harmony Connect為例,SASE可在不影響安全性的情況下,支援用家或機搆分局,通過任何設備訪問企業應用、SaaS 和互聯網,讓企業可以快速部署End-to-End的安全防禦。Harmony Connect的SASE框架包含SWG、ATP、NGFW、IPS、ZTNA、及 DLP 等多種雲端交付的網路安全服務。

另外,楊敦凱也提到,「SASE必須要能與SD-WAN方案結合,可於大量分點辦公室實施一致的安全策略,並可以自動化快速佈署,幫助 SD-WAN 強化存取 SaaS 服務時的安全性。此外,SASE方案最好能夠與管理平台整合,做到單一控管以及報表產出,讓管理者使用上更得心應手,而不是疊床架屋。」

模糊的雲資安邊界,端點保護需進階

據調查,疫情前遠距工作者約17%,但疫情後,出現近八成遠距工作者,這意味端點的保護愈顯重要。近年來研究機構MITRE ATT&CK分析每一筆駭客進行的進階持續性滲透(APT)攻擊事件中,90%針對端點,不再像過去攻擊主機,他們利用釣魚信件當誘餌,進入企業內部後再行擴散。如今的雲服務,行動辦公室,IoT等,資安保護邊界定義變得模糊,如何保護這些端點是一大挑戰。

隨著企業越來越重視資安,目前資安維運最棘手的問題有三:

- 資安設備建置數量越來越多,管理負擔越來越重。

- 每日平均攻擊次數/種類不斷增加,更多的時間需要花在處理警報上,尤其又有法規要求的行業。

- 資安人力嚴重缺乏,難以應付平常的資安維運工作,許多實際案例是IT兼任資安。

Fortinet合作夥伴耘通科技總經理吳耿宏提出,「2010年APT攻擊冒出,組織型駭客也是在這時候出現。2013年開始,勒索軟體比較頻繁出現,2016 經歷WannaCry,這是一個很明顯的分界點,駭客嘗試單點入侵,一次加密受害者的多機檔案(大規模加密),讓受害者的復原時間拖長,進而逼迫受害者妥協支付贖金。」

人為操作勒索軟體(Human Operated Ransomware),透過腳本與惡意程式協助攻擊。這個有三個階段:進入環境(攻擊者取得存取權限)、游移&擴散(在環境中反覆移動,安裝惡意程式,直到取得高權限)、執行各種目標(竊取資料、加密檔案、破壞備份、敲詐勒索)。吳耿宏就他的經驗體認到 :「駭客不管用甚麼方式進到你的環境,就有基本的權限。資安人員要有一個體認-在這個時間點你的資安設備已經失效。如果你沒有辦法停下他,隨著時間的轉移,他最終都會取得網路管理員的權限,關閉防毒軟體、提高權限。」

「游移跟擴散是需要時間,最快幾個小時,最常幾個月。所以遇到勒索軟體 最晚一定要在這時候解決。」

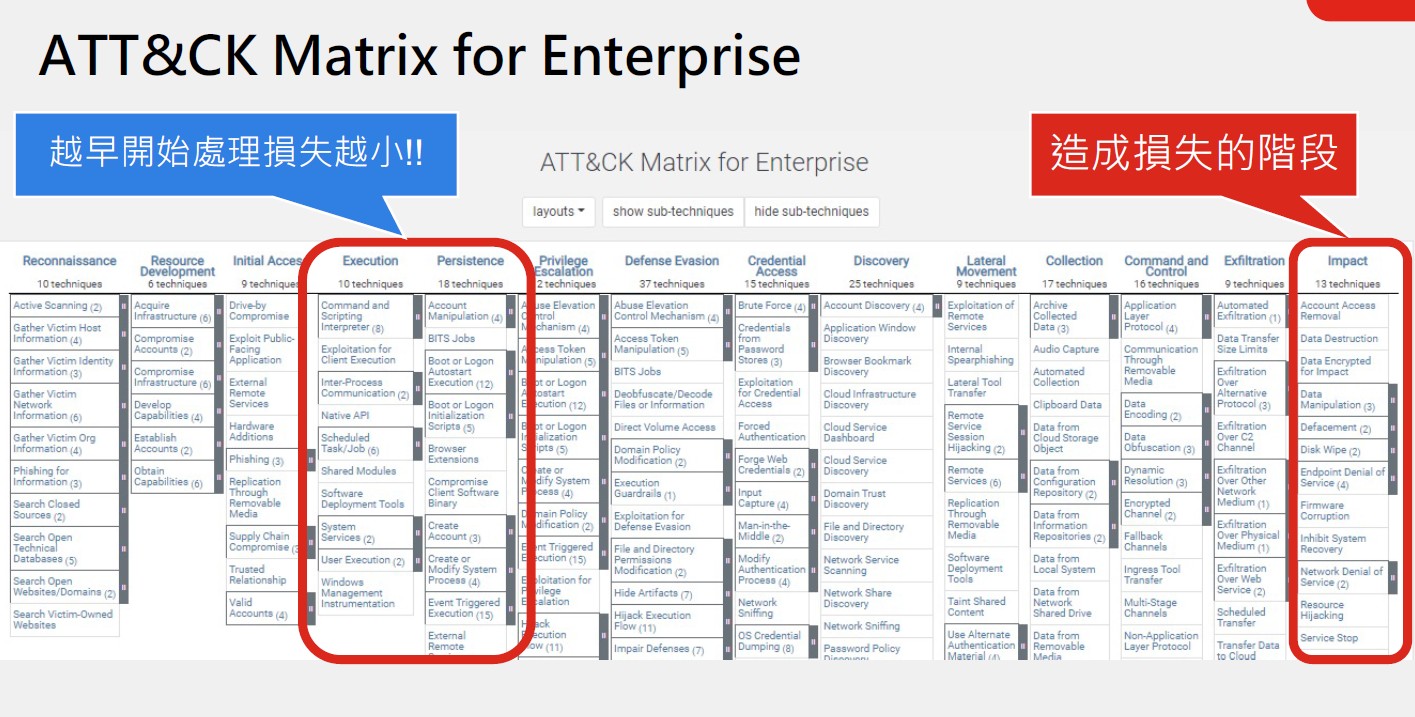

因此端點防禦更顯重要。現在的EDR一定需要整合EPP,並可分析所有endpoint行為,自動偵測惡意行為並響應: 阻擋/中斷、偵查。吳耿宏以ATT&CK Matrix(攻擊手法的矩陣模型)說明愈早開始處理損失越小,因此「EDR的威脅捕獵功能必須要能基於行為類型分析,FortiEDR甚至內建MITRE分析項目。」

ATT&CK Matrix 攻擊手法的矩陣模型

ATT&CK Matrix 攻擊手法的矩陣模型

借助EDR產品在端點上的技術,進而提供MDR服務型態(外包式網路安全營運)將可以提供使用端很大的助益。吳耿宏解釋為何需要MDR服務:

- EDR產品的保存端點的各種活動資料,需要有⼈分析才有效益

- 當EDR發出可疑⾏為分析警報時,可以有專業技術團隊協助

- 可以即時透過遠端⽅式處理威脅,無須等到事後處理

- 可以提供專業的事件分析報告,完整分析資安事件發⽣的過程

- 由專業資安技術團隊提供深⼊分析,可以減少企業在資安的⽀出

吳耿宏總結道,「資安事件會發⽣表⽰資安設備已被攻擊者繞過。既然資安設備已經被繞過,那就代表不會有任何資安警報。所以⼀直到重⼤損失發⽣前,幾乎不可能⾃⾏發現已經被⼊侵。MDR for FortiEDR將傳統⼈⼒鑑識⾃動化,變成主動且即時的分析。駭客⼊侵系統幾分鐘內,就可以開始啟動偵查,損失壓縮到最⼩。」

歡迎收看:8/26資安⼈線上論壇線上回放

- 2:50 「阻擋攻擊鏈-從源頭保障AD安全」

by Tenable 技術顧問 李元勛

- 35:59 「運用SASE安全設計,實踐敏捷IT目標」

by Check Point 資安傳教士 楊敦凱

- 1:09:04 「事後處理已落伍,FortiEDR 即時處理才是新未來」

by Fortinet 夥伴耘通科技總經理 吳耿宏

若想聯繫上述廠商,請EMAIL 資安人!

|

資安⼈線上論壇 場次預告

|

政府資安 – 公部門數位服務的主動防禦

- 時間: 9月16日,下午2:00-4:00

- 形式: 線上論壇 (GotoWebinar)

- 活動詳情,GO!

- 聽眾對象:

- A、B、C級政府機關單位—包含國家一級單位、縣市政府、民意機關、學術研究單位、國營事業等

- 資安專責主管與一般人員、資訊主管與一般人員、風險管理、稽核、政風

|