Microsoft 威脅分析人員正在追蹤與日俱增的同意網路釣魚電子郵件 (又稱非法授予同意,illicit consent grant attack),此一攻擊手法企圖濫用 OAuth 要求連結,以誘騙收件者對攻擊者擁有的應用程式授予敏感資料的存取權限。

同意網路釣魚攻擊的目的,在於誘騙使用者對惡意雲端應用程式授予權限,並藉此存取使用者的合法雲端服務。由於同意畫面會顯示應用程式獲得的各項權限,加上雲端服務實屬合法,只要使用者一時不察,接受條款或按下 [進入],就會對惡意應用程式授予其所要求的權限。

同意網路釣魚攻擊的現況

OAuth 2.0 授權是一項廣為業界使用通訊協定,可讓協力廠商應用程式代表使用者存取其帳戶並執行動作,舉凡Microsoft、Google 和 Facebook 等合法雲端服務提供者,都有使用這項通訊協定;然而,同意網路釣魚攻擊卻會濫用此一機制。

這些攻擊者的目的,在於誘騙一時未察的使用者對攻擊者擁有的惡意應用程式授予權限 (同意)。這個攻擊手法不同於典型的認證竊取 (Credential Harvest) 攻擊,也就是企圖竊取認證的攻擊者會編造具說服力的電子郵件、建立假的登陸頁面,並預期使用者上鉤。一旦使用者受騙上當,使用者認證就會落入攻擊者手中。

在同意網路釣魚攻擊中,使用者會透過合法的身分識別提供者 (而非假的登入頁面) 登入,而攻擊者則企圖誘騙使用者對攻擊者控管的惡意應用程式授予權限。攻擊者會從中取得存取權杖,繼而在使用者無需採取任何後續行動的情況下,自 API 資源擷取使用者的帳戶資料。遭到鎖定的使用者若授予權限,攻擊者就能透過其所控制的應用程式代表使用者進行 API 呼叫。視授予的權限類型而定,存取權杖也可用來存取其他資料,例如檔案、連絡人和其他設定檔詳細資訊。

適用於 Office 365 的 Microsoft Defender 資料顯示:最近幾個月,此一手法的使用次數有增加的趨勢。

在多數案例中,同意網路釣魚攻擊並未涉及竊取密碼的行為,畢竟,存取權杖無從得知使用者密碼,不過,攻擊者依舊能竊取機密資料和其他敏感資訊。隨後,攻擊者就能持續逗留在目標組織中,並進行偵查,以進一步破壞網路。

典型的同意網路釣魚攻擊會伴隨著以下攻擊鏈:

通常,攻擊者會將應用程式設定成看似可信任,並使用類似合法企業生產力應用程式的名稱 (例如Enable4Calc、SettingsEnabler 或 Settings4Enabler 等) 進行註冊。隨後,攻擊者將透過傳統的電子郵件式網路釣魚攻擊 (以及其他潛在攻擊手法),將 OAuth 2.0 URL 廣為散發。

按一下該 URL,就會觸發真實的同意提示,以要求對惡意應用程式授予權限。其他雲端提供者 (例如Google、Facebook 或 Twitter) 會顯示同意提示或對話方塊,以代替協力廠商應用程式要求使用者權限。要求的權限會視應用程式而異。如果使用者按一下 [接受] 或 [允許],應用程式就會取得可用來兌換存取權杖的授權碼。隨後,這個存取權杖就會用來代表使用者進行 API 呼叫,繼而讓攻擊者存取使用者的電子郵件、轉寄規則、檔案、連絡人和其他敏感資料及資源。

同意網路釣魚廣告活動:案例研究

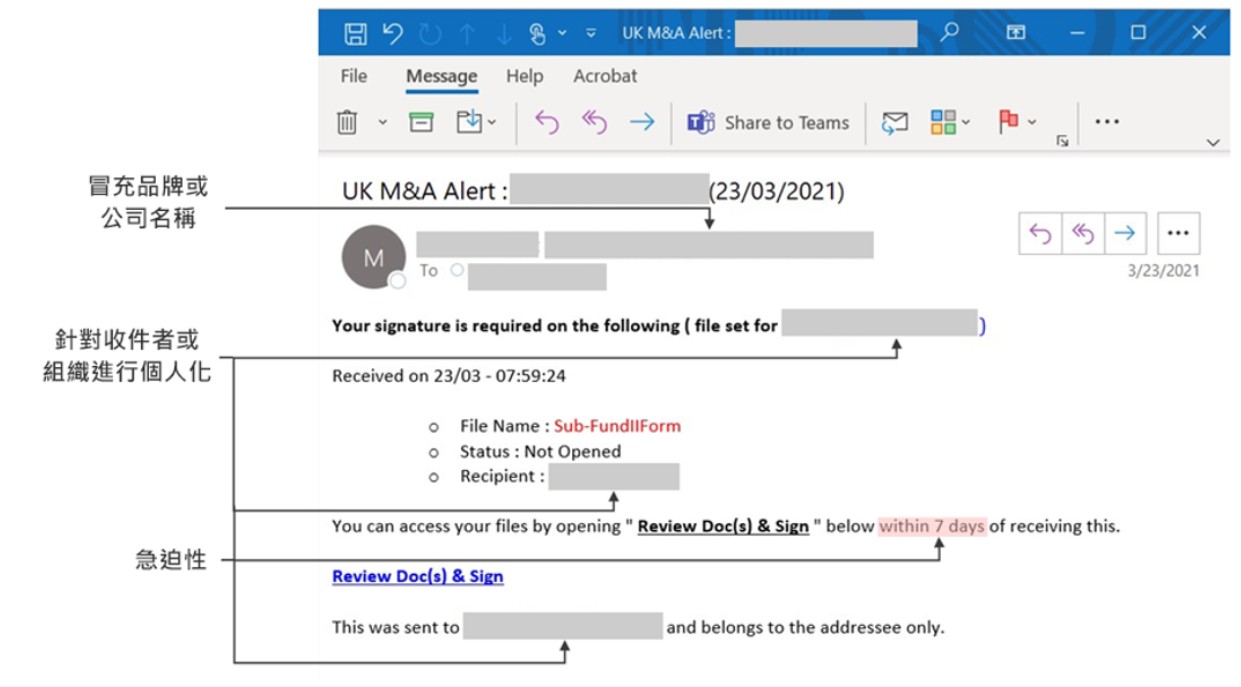

近期追蹤到的某個同意網路釣魚攻擊中,採用多項社交工程技巧來編造電子郵件,以冒充企業成長解決方案公司。郵件訊息旨在誘導使用者檢閱且簽署一份文件,並強調這項行動有急迫性 (這也是多數網路釣魚電子郵件慣用的手法)。這個電子郵件廣告活動運用了多項網路釣魚技巧,包括:冒充品牌、依照收件者或組織來個人化電子郵件,以及使用強調急迫性做為社交工程陷阱。

然而,這個攻擊與其他攻擊的最大差異,在於使用 OAuth URL 來提供惡意內容。對電子郵件收件者而言,[檢閱文件和簽署] (Review Doc(s) & Sign) OAuth URL 看起來並無不法,而且 URL 格式也包含身分識別提供者的URL。

這個案例觀察到的 OAuth URL 模式為 login.microsoftonline.com,其他身分識別提供者 (例如 Google) 也會採用類似的 OAuth URL 格式。

使用 [檢閱文件和簽署] (Review Doc(s) & Sign) 連結指向 OAuth URL 的電子郵件廣告活動範例

使用 [檢閱文件和簽署] (Review Doc(s) & Sign) 連結指向 OAuth URL 的電子郵件廣告活動範例

微軟抵禦同意網路釣魚攻擊

同意網路釣魚攻擊背後的縝密、動態威脅環境,應證了部署零信任安全性模式搭配多層防護架構的重要性。

- 使用 Azure AD 使用者同意設定來防範對非法應用程式授予同意。

使用以風險為根據的累進式同意,Azure Active Directory (Azure AD) 就會禁止終端使用者對可能含有風險的應用程式授予同意。舉例來說,如果最新註冊的多租戶應用程式尚未完成發行者驗證,就會視為含有風險,這樣一來,即使終端使用者已造訪 OAuth 網路釣魚 URL,依舊不得對其授予同意。

- 使用適用於 Office 365 的 Microsoft Defender 封鎖同意網路釣魚電子郵件

Microsoft 研究人員正不斷追蹤各種 OAuth 2.0 URL 技巧,並使用這項知識,向電子郵件篩選系統提供意見反應。此舉有助於確保適用於 Office 365 的 Microsoft Defender 備妥最新 OAuth 網路釣魚攻擊和其他威脅的防護措施。適用於 Office 365 的 Microsoft Defender 所提供之訊號,有助於識別惡意應用程式、防止使用者加以存取,以及提供豐富的威脅資料,讓組織能使用進階搜捕功能進行查詢和調查。

- 使用 Microsoft Cloud App Security 識別惡意應用程式

Microsoft Cloud App Security 中的活動原則、異常偵測原則和OAuth 應用程式原則,皆可協助組織管理與自身環境連接的應用程式。

- 定義 Microsoft 365 應用程式搭配資料、使用者和其他應用程式的適當行為

- 快速偵測不同於基準且不尋常的應用程式行為和活動

- 在應用程式發生不同行為時加以停用

抵禦同意網路釣魚的最佳做法

除了充分運用 Microsoft 365 和 Microsoft Azure 中提供的各項工具之外,管理員也可採取以下措施,以進一步強化同意網路釣魚的防護機制:

- 設定使用者同意設定,只讓使用者同意由已驗證發行者提供的應用程式,且僅限低風險權限。

- 在安全性訓練中強化終端使用者對同意網路釣魚技巧的意識。訓練應涵蓋檢查網路釣魚電子郵件或應用程式畫面中的拼寫和文法錯誤,還有看似來自合法應用程式或公司,但實為捏造的應用程式名稱和網域 URL。

- 協助組織了解權限和同意架構的運作方式,包括應用程式所要求的資料和權限,以及在組織的平台上,權限和同意會如何運作。請確認管理員了解如何管理和評估同意要求,以及如何調查和修復具有風險的 OAuth 應用程式。

- 稽核組織內的應用程式和同意權限,以確保所使用的應用程式只能存取所需的資料,且遵循最低權限原則。

- 建立主動式應用程式控管原則,以監控 Microsoft 365 平台上的協力廠商應用程式行為,並使用原則導向且透過機器學習啟動的修復功能來因應常見和新興威脅情境中的應用程式行為。

本文及圖片轉載節錄自微軟官網。