近年來,由於Linux獨特的操作系統,使其獲得廣大的使用群眾,Linux 的優勢來自於開放原始碼的設計與廣大的支援網路,Linux 採模組化設計所以容易擴充,能滿足眾多使用情境的需求,絕大多數雲端環境都是以Linux為建構基礎,多數雲端供應商服務也都建置於Linux上,加上公有雲正逐步移轉至開放原始碼作業環境,Linux正是背後的主導力量。然而,和其他操作系統一樣,Linux仍飽受各方資安攻擊的脅迫,在趨勢科技發現的惡意程式家族當中,有 62% 以上都是在 Linux 上。這也使得 Linux 成了當代技術中迫切需要防護的一個重要領域。

根據趨勢科技2021上半年Linux威脅報告,對 Linux 伺服器影響最嚴重的惡意程式,其中前三名的惡意程式類型是: 挖礦程式 (25%) 、 網頁後門 (20%) 、 勒索病毒 (12%)。

相關文章: 2021H1雲端Linux環境的惡意程式事件近1,300 萬次,挖礦、後門及勒索占56%

針對CentOS 7.4至7.9 版攻擊最多

值得注意的是在2020年通報的弱點漏洞約有2萬個,許多與Linux威脅有關,但僅有200 個 (1%) 出現過公開已知的漏洞攻擊,不過這也為資安團隊提供了一個明確的方向,知道哪些漏洞該優先修補。而針對那些即將到期的Linux系統,因為無法再獲得重大修補更新,所以更容易遭到漏洞攻擊,報告中也指出其中有 44%攻擊針對CentOS 7.4至7.9 版,CloudLinux次之(40%),Ubuntu也有7%。

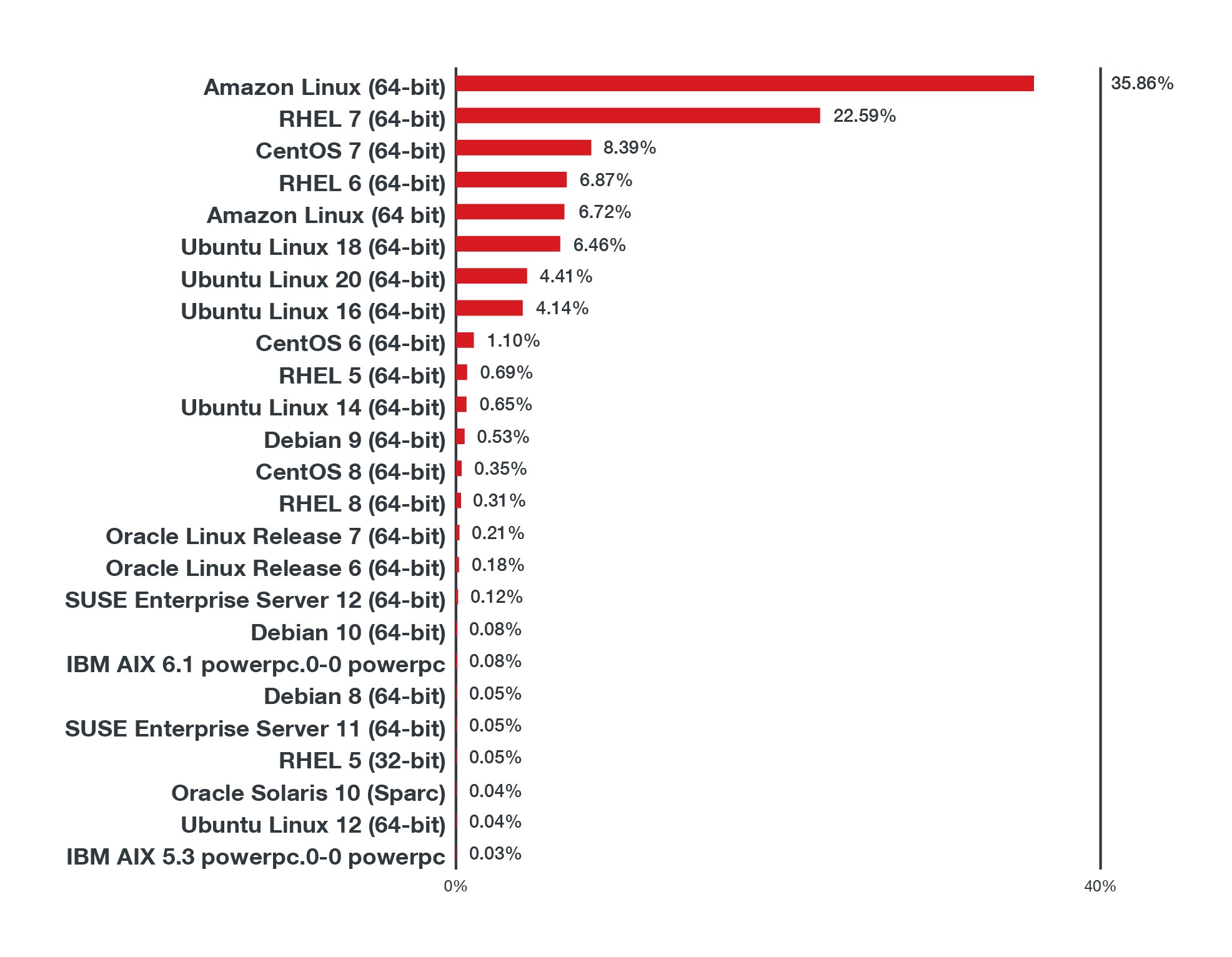

2021上半年操作系統發生IPS事件數量

2021上半年操作系統發生IPS事件數量

2021年7月,Censys.io 偵測到將近 1,400 萬台暴露在外的Linux伺服器,Shodan 也偵測到將近 1,900 萬台連接埠22暴露在外的Linux伺服器,讓駭客有許多破口可以攻擊。企業內應具備強大的 Linux 專業能力,避免組態設定錯誤,這對確保其資安設定的正確性非常重要。

![]()

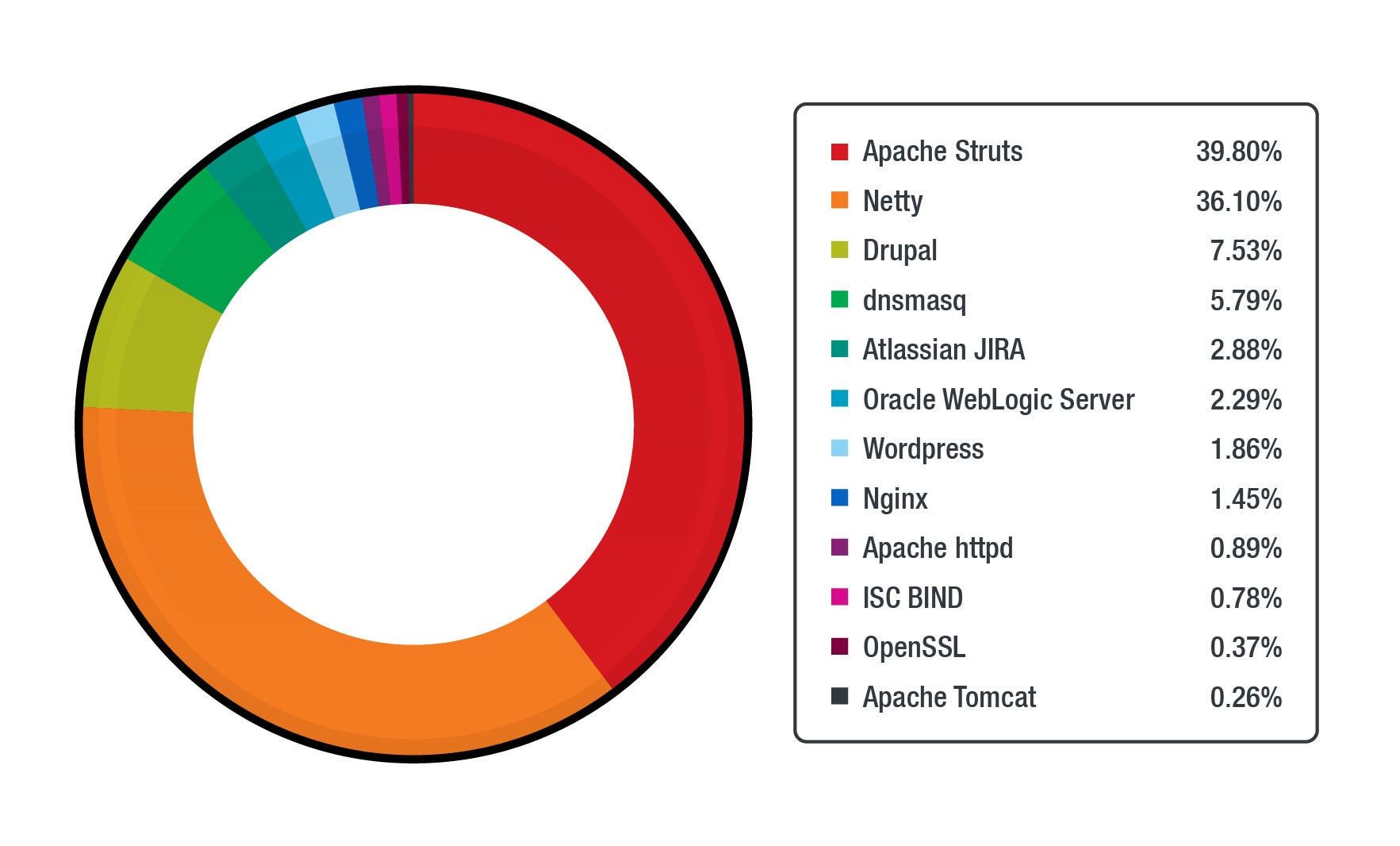

遭受漏洞利用的應用平台比例

遭受漏洞利用的應用平台比例

OWASP 10大資安風險

隨著Linux 成為Web 服務器和應用程式的首選,連帶的是OWASP Top 10 也變得更與作業系統息息相關。由於全球前 1000 萬個 Web 服務器中有 76.9% 是基於Unix,因此在分析影響 Linux/Unix 系統的漏洞時,OWASP Web應用程式風險便成了很重要的指標。

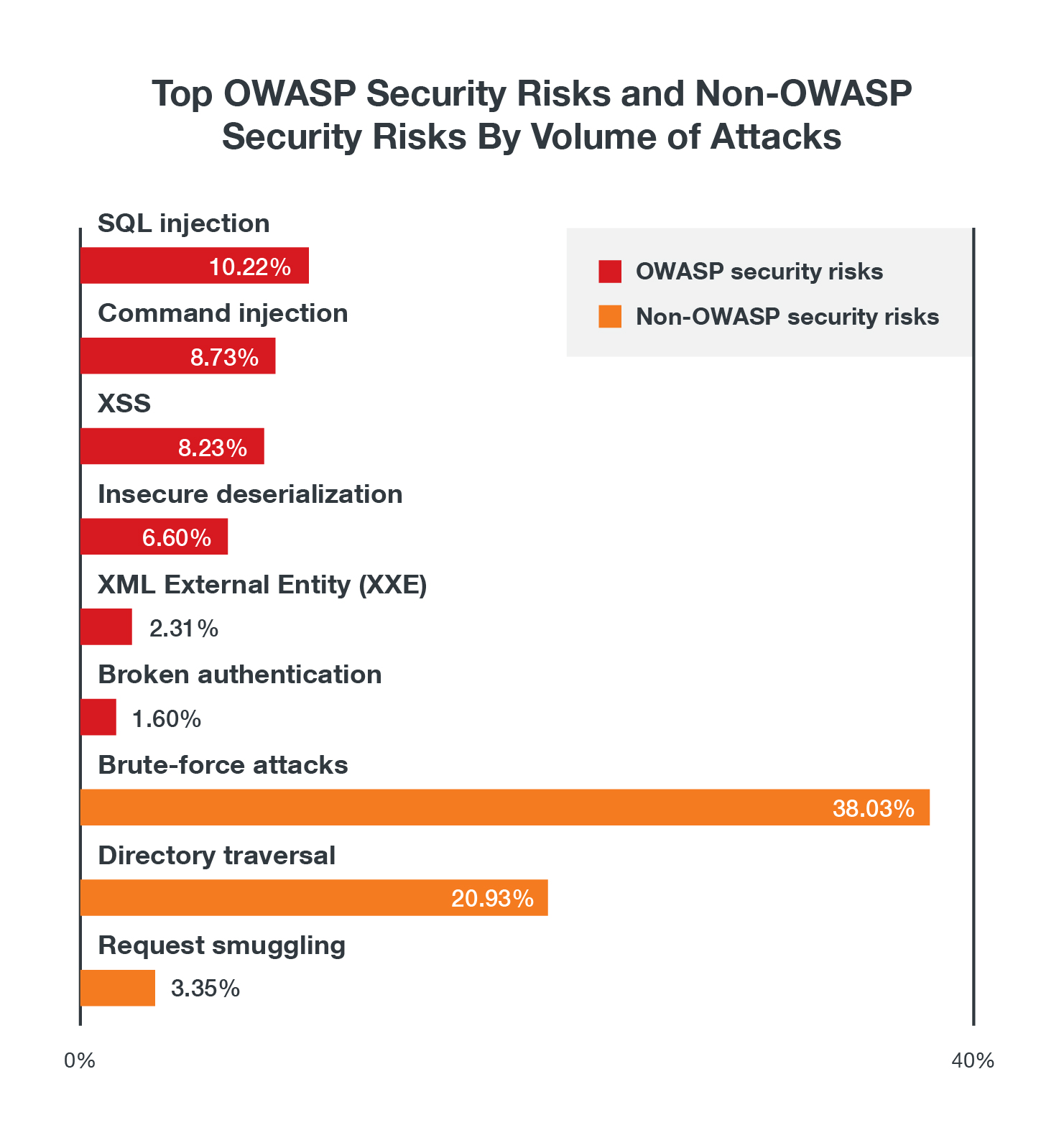

在查看OWASP 10大安全風險時,可以發現注入(SQL injection 及 Command Injection)和跨腳本(XSS)攻擊與以往一樣高。由於Java的普遍性和其中的不安全的反序列化弱點,可以看出下表中大量不安全的反序列化漏洞,報告中更發現Liferay Portal、Ruby on Rails和Red Hat JBoss 反序列化漏洞,攻擊者還試圖利用身份驗證被破壞的漏洞來獲得對系統的未經授權的訪問,command Injection的次數也高於趨勢科技的預期,令人感到驚訝。

依據受攻擊次數比較OWASP風險與非OWASP風險

依據受攻擊次數比較OWASP風險與非OWASP風險

大環境走勢使然之下,未來企業和組織將繼續仰賴Linux來建構其數位基礎設施,無可避免的,惡意行為者會持續尋找機會,不論是透過開發和啟動惡意軟體、利用漏洞,亦或是利用錯誤配置來破壞平台以獲取經濟利益。企業和組織端則需要透過使用內建的Linux工具和配置保護或第三方及外部工具來持續提升自身的防護。

Linux內建工具和設置這部分,趨勢科技建議可以透過iptables、seccomp、AppArmor、SELinux、grsecurity和PaX等方式來延伸安全防護;在透過第三方或是外部工具方面,則可以透過Antimalware、Intrusion prevention/detection system (IPS/IDS)、Execution control、Configuration assessment、Vulnerability assessment and patching、Activity monitoring

等幾個關鍵控管,用以強化企業端的多層安全解決方案,保障Linux 遠離威脅。

Linux作為雲端基礎建設和物聯網(IoT)不可或缺的一部分,在現行環境中發展根深蒂固,Linux和Linux 工作負載的安全性必須與 Windows等作業系統的安全性一樣受到高度的重視,企業和組織用戶應該秉持長保應用最佳實務的精神,利用安全設計方法、部署多層虛擬補丁或漏洞屏蔽、採用最小權限原則以及遵守責任共擔模型來強化自身資安防護。又或者企業可以從多層次安全解決方案供應商中取得協助,找到適切雲端環境建構的安全服務平台,能夠為雲端遷移、雲端原生應用程式開發和運營提供自動化保護,可以更快速的識別和解決安全問題,並縮短 DevOps 團隊的交付時間。