NTT在10月份的威脅情資月報中,針對電子郵件攻擊日增的原因進行了剖析。大多數企業組織的郵箱存儲資料類型中,不乏一些HR信息、敏感的客戶數據、支付信用卡信息、甚至密碼和商業機密等,這些重要的訊息往往是將用戶暴露在勒索威脅下的主要誘因之一。

隨著企業採用雲端Exchange電子郵件服務的普及,若未能搭配啟用多重身分驗證,攻擊者將可輕易利用釣魚或詐欺郵件發動攻擊。當我們聽到攻擊時,一般會直接聯想到惡意軟體,其實惡意軟體只是攻擊者用來入侵的一種工具,隨著成功入侵取得組織郵件系統的憑證後,攻擊者便不需要再透過惡意軟體即可接管使用者的郵件帳戶,竊取數據並假冒員工來進行財務或其他詐騙行為,更糟的是,在取得相關密碼後,攻擊方更可以進行更多橫向的入侵,此時攻擊者因具有有效的憑證,所以並不會觸發系統的警報。

根據NTT的觀察,郵件攻擊可能分為幾個階段,通常一組人員負責滲透,另一組人員會進行後續的動作,例如郵件監控、金融欺詐和資料洩露等,甚至一些情況中會在暗網進行出售憑證數據和帳號密碼給有意進行後續侵入行為的網路駭客。

初期郵箱入侵階段

任何郵箱的入侵第一步都是先獲取憑證,也就是用戶帳號和密碼。近來駭客傾向於使用社交工程手法來詐取用戶資料。大多數的憑證遭竊是來自於用戶在駭客偽造的Office 365頁面連結中輸入了憑證,即便只輸了了一組憑證也足夠駭客進行後續橫向的持續滲透,甚至有些攻擊會針對財務部門或高階主管來進行入侵以取得更高層的權限。最近一個案例中,攻擊者取得一位財務人員的郵箱憑證,再透過共享的郵件設置郵箱規則,將攻擊擴散至其他內部的員工,竊取更多人的郵件資訊。

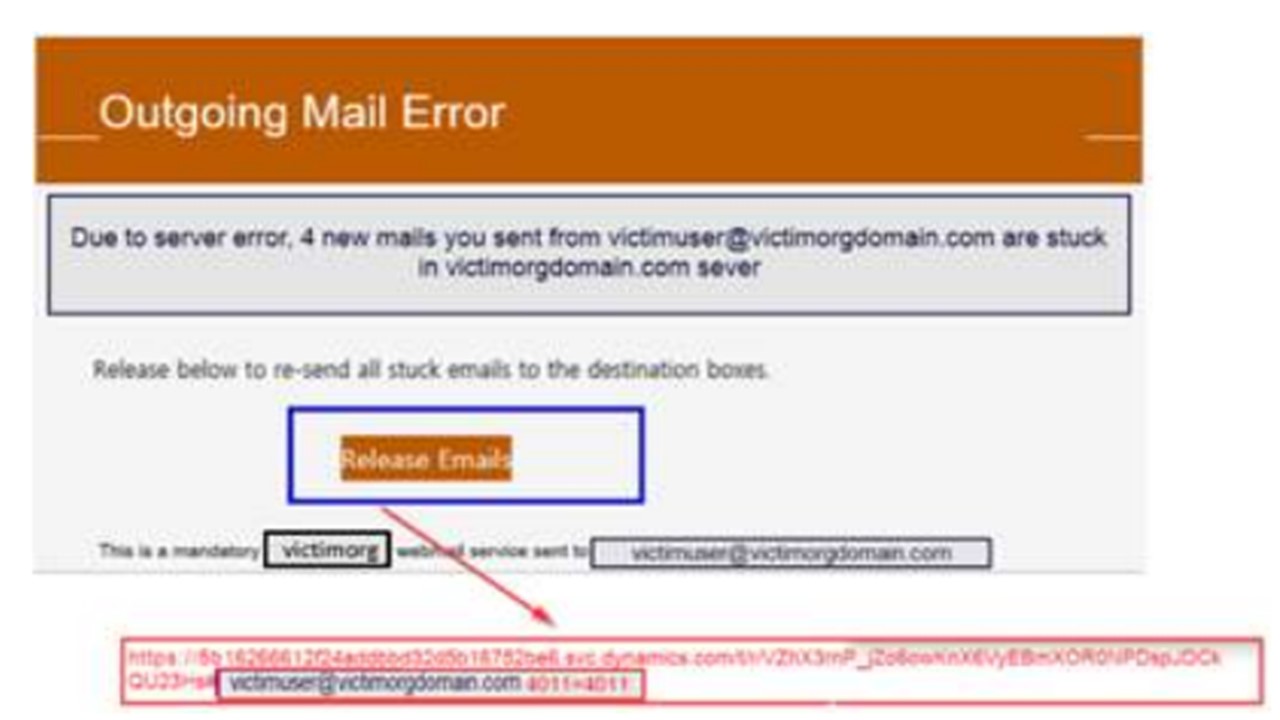

以下方的典型網路釣魚手法為例,透過偽裝系統錯誤的通知信,來誘使用戶點擊外部連結來釋放郵件的空間或相關限制等,如果企業組織系統能夠識別這些可疑的外部連結網址,有些企業會限制其連結的訪問,反之,如果沒有相關的機制來阻止用戶點擊,用戶在點擊面頁並輸入帳號密碼後,就會立馬被駭客紀錄並加以利用作為後續的攻擊脅迫。

常見釣魚郵件手法

常見釣魚郵件手法

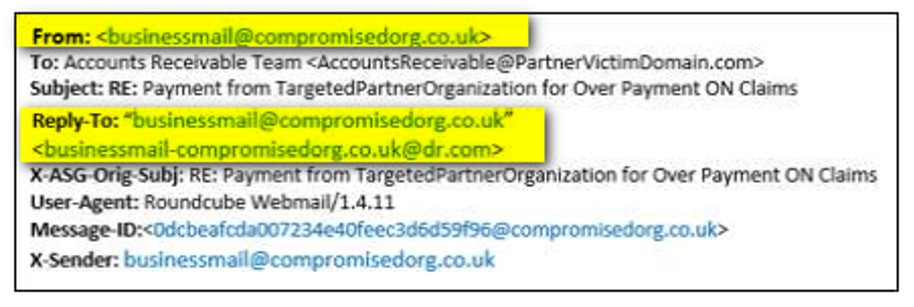

憑證的利用

取得用戶憑證後,駭客往往會偽裝成用戶,定期的發送這些詐騙郵件到同事、合作夥伴或客戶,通常駭客會透過看起來極為相似偽裝的郵件地址,來掩蓋其真實的郵件地址,當你錯把駭客當成同事來回信之後,駭客就可以取得更多特定的資訊進行後續的入侵。在NTT剖析中,最常見的是偽造帳務資訊修改,誘使收件者開啟偽裝成invoice的惡意附件。多數案件在成功取得用戶郵箱控制後並不會立馬進行勒索,而是持續保持隱匿狀態,利用身分的假冒持續在同事之間和合作夥伴間進行更大規模的詐騙行為。企業必須加強訓練員工,養成其具備安全意識並隨時保持警惕,仔細確認回覆的電郵地址正確無誤,才能防止落入攻擊者布下的圈套。

假冒用戶郵件地址

假冒用戶郵件地址

本文節錄自NTT 10月份威脅情資月報。