趨勢科技採用 MITRE ATT&CK 框架來研究IoT Linux 惡意程式的功能。藉由 ATT&CK 框架,能有系統地描述威脅,並且在不涉及實作的情況下比較惡意程式的功能。這些功能是經由靜態與動態分析得來,分析之後再對應到 ATT&CK 的手法、技巧與程序 (TTP)。

藉由 ATT&CK 框架的分析,趨勢科技研究人員比較不同的 IoT 惡意程式類別之間的差異,例如:勒索病毒與殭屍網路家族。

根據資料指出,兩者之間有一些共通的技巧,

- 取得登入憑證的方式

其中「暴力破解:猜測密碼 (T1110.001)」是兩種惡意程式最常採用的技巧。這一點其實不令人訝異,因為我們很常看到一些 IoT 裝置還在使用出廠預設的使用者名稱和密碼。使用者通常不曉得 IoT 裝置暴露在網際網路上的風險,事實上,許多裝置在安裝之後就從未變更過預設的登入憑證,也未開啟過遠端存取安全機制。

- 「突破防線」手法

這兩種惡意程式還有一個常見的共通技巧是「外部遠端服務 (T1133)」,這基本上就是藉由缺乏安全防護及暴露在外的網際網路服務,例如:Telnet 和 SSH。這項技巧可讓駭客從遠端攻擊企業對外服務來突破防線,甚至常駐於網路內部。此外,駭客也經常利用暴露在外且又不需身分認證的服務。

- C&C 機制

兩者都採用「應用程式層次的通訊協定:網站通訊協定 (T1071.001)」。這很可能是因為「惡意程式服務」(Malware-as-a-Service) 的市場正在逐漸成長,所以,提供一種簡易的使用介面來讓其他駭客 (也就是客戶) 操控其惡意程式是一件重要的事。

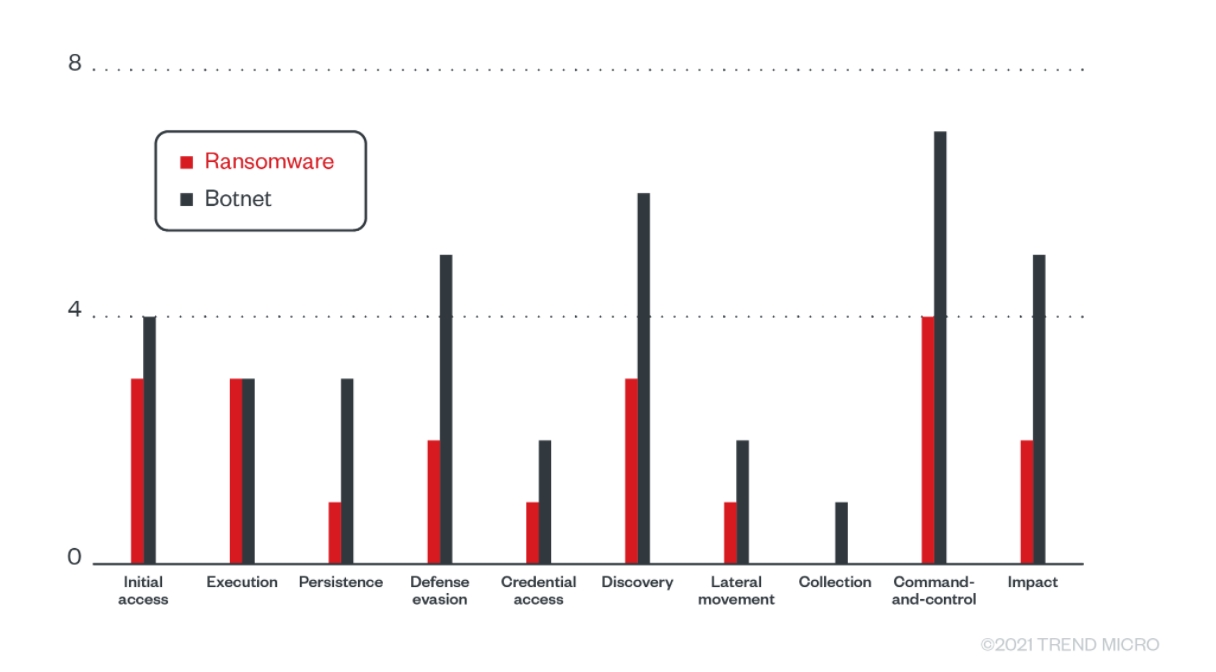

除此之外,我們也藉由比較 TTP 的數量來分析不同惡意程式家族在實作上的差異。我們發現,雖然不同的勒索病毒家族之間有許多共通的技巧,但殭屍網路惡意程式似乎就比較創新,喜歡開發各種不同的 TTP 來攻擊各種服務。這或許是因為殭屍網路惡意程式的偵測技術發展得比較成熟,所以需要經常變換技巧以避免被輕易偵測。下圖列出這些差異。

TTP 數量的差別

TTP 數量的差別

隨著連網裝置數量不斷成長,連網的威脅也與日俱增。了解 IoT 裝置惡意程式的演進是做好防範及防禦措施的基本功。

這些年來,我們看到 IoT 惡意程式正慢慢不斷發展,尤其殭屍網路威脅特別活躍,其功能時常在汰舊換新,這不僅反映了駭客行為、也反映了這些裝置的防禦機制正在進步。MITRE ATT&CK 框架有助於建立一套標準化的方式來描述今日發現的威脅。顯而易見地,了解惡意程式常用的 TTP 可幫助企業和使用者更有效保護自己的裝置和網路。例如,我們的研究證明了變更所有連網裝置預設密碼的重要性。

企業機構及一般使用者可考慮採取以下步驟來確保自身裝置的安全:

- 做好漏洞管理,盡速套用修補更新。若能在廠商一釋出修補更新就盡速套用,可降低漏洞遭到攻擊的機會。

- 使用安全的組態設定。安全的組態設定可縮小資安破口,防範駭客入侵或遠端攻擊。

- 使用高強度不易猜測的密碼。除了變更預設密碼之外,使用者還可使用高強度的密碼並啟用雙重認證 (若有的話) 來避免密碼遭到暴力破解的情況。

本文節錄自趨勢科技部落格。