由於進階持續威脅(APT)攻擊無法被企業現有以特徵碼為技術的防禦平台所偵測,因此各家APT解決方案皆強調沙箱功能。然而擁有沙箱就足以應付APT嗎?研究機構Gartner發展出APT防禦架構5大技術,包括網路流量分析、網路鑑識、Payload分析、端點行為分析、端點鑑識,並建議企業應至少佈署其中兩種技術。本文將介紹各種防禦技術,並探討甚麼樣的企業適合甚麼樣組合的防禦技術。

Payload分析至關重要 EDR新領域

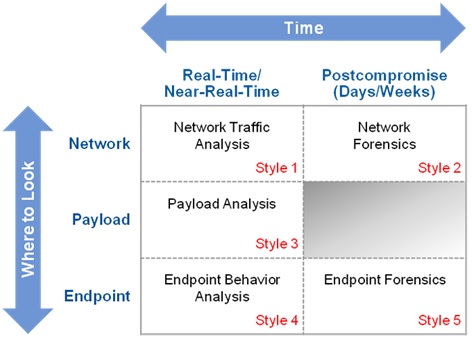

Gartner所定義的APT 5大防禦技術如下圖所示,企業在現有防火牆或入侵防禦系統IPS中,已具備部分Style 1網路流量分析技術,以及許多網管人員愛用的Opensource工具Wireshark也都可分析網路流量。網路流量分析有兩種,一種是針對網路流量去跑sFlow,知道正常的網路連線是怎樣,一旦出現異常流量就可以迅速發現。另一種是在被植入惡意程式後,能把後門對外連線抓出來的設備。

圖片來源:Gartner 網站

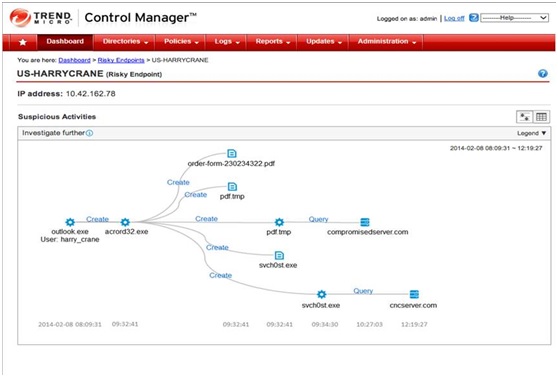

在去(2013)年這篇文章,已經提到次世代防火牆NG-FW及NG-IPS可以看到第七層封包內容,因此若與沙箱 (也就是Style 3 Payload分析的技術)搭配,就可在網路出口處過濾後門程式的對外連線行為。此外,文章也提到防禦APT必須從用戶端找出駭客在內網的擴散軌跡,這也就是上圖的Style 4端點行為分析及Style 5端點鑑識。只是當時文章中專家所建議的做法是「透過掃描工具將網路拓墣抓下來分析」,或「透過NG-IPS或網路封包側錄工具(Sniffer)進行分析」,都是屬於需要人工進行分析才能看到端點的問題,但是自去年開始此一領域已經有自動化工具,Gartner將它命名為端點偵測及回應解決方案(EDR, Endpoint Detection Response),屬於一塊新興的市場,代表產品如FireEye今年1月收購Mandiant後的產品HX,Xecure Lab(現為Verint的Cyber Security部門)的Xec Probe與Xec Ray,趨勢科技甫推出的Deep Discovery Endpoint Sensor(如下圖),今年2月McAfee與Tanium合作推出的McAfee Real Time Command,今年3月Palo Alto收購Cyvera而推出的Next-Generation Endpoint Protection等,後面將詳細說明EDR。

DDES記錄惡意程式行為與時間軸,管理者可清查所有電腦並找出問題電腦。當問題電腦回報會將所有惡意行為的脈絡畫出。(圖片來源:趨勢科技提供,2014/07)

DDES記錄惡意程式行為與時間軸,管理者可清查所有電腦並找出問題電腦。當問題電腦回報會將所有惡意行為的脈絡畫出。(圖片來源:趨勢科技提供,2014/07)

FireEye技術經理林秉忠認為在APT 5大防禦技術中,Payload分析可說扮演重要角色,未知的惡意程式在經過沙箱分析之後,可將威脅情資丟給網路閘道(Style 1)來阻擋,如防火牆, Proxy, 或DNS設備;或者丟給端點攔阻(Style 4),因為沙箱分析後就可知道惡意程式在端點的行為,例如有檔案寫入/執行、registry key值的修改、端點對外的連線、或檔案系統上其他的行為如rootkit、或把檔案隱藏等行為。

關於沙箱技術,在這篇及這篇文章都曾介紹,Lastline資深安全技術顧問諶沛傑強調採用模擬器技術(Emulation)的沙箱相較於虛擬化技術沙箱有兩項優勢,他指出前者是透過底層硬體直接記錄以及分析,較不需在作業系統額外安裝許多系統分析工具,因此相較於虛擬化技術較不易被惡意程式偵測出沙箱環境。此外,模擬器技術的沙箱是藉由分析CPU指令集以及觀察記憶體的存取資訊,以判斷惡意程式與行為,因此不用準備眾多的應用程式以及不同的版本,能更精準地分析惡意程式。

至於網路鑑識(Style 2)與端點鑑識(Style 5),主要是在事後進行事件調查與分析。網路鑑識是把網路封包全都錄,代表產品如Solera Networks(現已併入Blue Coat)的Deep See及Niksun。Blue Coat亞太區行銷副總裁Darryl Dickens曾指出,鑑識平台不只是要全都錄,重點是要能找出問題在哪。而林秉忠認為網路流量大且許多經過加密,尤其很多駭客使用特殊的加密演算法,要解密並不容易,往往很難找出東西,而且不知道是哪支AP做的,很難知道前因後果。台灣威瑞特(Verint)研發長邱銘彰也認為進行網路鑑識需要有一定的技術能力,因為網路鑑識要重組封包,且若只有重組卻沒有人能分析,也是白白浪費經費購買工具。此外,還需考慮網路鑑識產品可否完整保存log,可保存幾天的log?或是只能保存每個連線的前幾KB?這都是需注意的問題。

林秉忠指出端點鑑識抓到問題的機率比網路鑑識高,但是有此技術能力的人不多,需要對作業系統很熟悉的人才會使用。端點鑑識是針對某一台電腦開始做鑑識分析,而進一步去找出其他有關的電腦則屬於事件調查(IR, Incident Response)。他建議網路鑑識與端點鑑識可以找服務或SOC廠商來做,資源多的企業才自己做。邱銘彰更指出對APT沒有做鑑識的必要,他認為鑑識是指要做到證據保存,以便於將來在法庭進行訴訟,但企業即使知道駭客是誰也不太可能與駭客對簿公堂,因此沒有做鑑識的必要,只要有分析調查的工具,知道駭客是誰即可。

防毒軟體只看到檔案 EDR看攻擊行為

「未來防禦APT必定決戰在端點,」前Xecure lab創辦人現為台灣威瑞特(Verint)研發長邱銘彰說。他指出,一開始防禦APT是在郵件閘道端做過濾,但是即使用沙箱偵測到惡意連線,往往在那台電腦上卻看不到東西。邱銘彰進一步指出,在端點上監看的只有掃毒軟體,即使是主機型入侵防禦系統(HIPS)也只能看到與惡意程式「檔案」相關的行為,而且只能刪除攻擊的「檔案」,但APT攻擊是駭客一連串很多檔案的行為,除非是靠資安專家才有辦法在端點找出入侵軌跡,但全台有此能力的資安專家也約只有10~20人。

上述一連串檔案的行為指的就是駭客的攻擊戰術流程(TTP; Tactics, Techniques and Procedures),包括佈署後門程式、佈署密碼竊取工具等。同一個駭客團體/網軍會使用同樣的TTP,例如進到這台電腦後先判斷OS、使用者帳號是甚麼、是否在AD內、開始進行port scan,攻擊流程是固定的,只是每個時期會把使用的工具換掉而已,但不同團體所使用的攻擊流程就截然不同,而要觀察TTP就是在端點。

許多防毒軟體也強調能進行惡意「行為分析」,邱銘彰認為,那只是惡意程式的payload分析而已,不是整個攻擊行為的分析。EDR是自動化鑑識的流程,是去分析軌跡而不只是去掃惡意程式。例如,某端點一掃,沒有發現病毒但事實上已被入侵,因為駭客不一定要安裝病毒或後門,只要新增一個帳號,就可以從外連線進來,放置可疑的檔案。即使駭客攻擊主程式變成已知的惡意程式後,就可被掃毒軟體刪掉,但駭客可以隨時再回來,再安裝新的後門。例如,駭客打SQL injection漏洞進到內網來,留web shell及後門程式,後門程式即使被掃掉了,但只要web shell還在就可以再回來。掃毒軟體沒有辦法根治這個問題,只要去掃就一直掃得到惡意程式。甚至駭客會先放10個後門,看看掃毒軟體掃了剩下幾支,入侵到內網後會靜待一個月看看有無被發現,試試攻擊目標的偵測防禦能力如何,再決定下一步攻擊策略,「一旦遇到這種APT攻擊,幾乎必死無疑」他說。

林秉忠也指出,台灣許多企業採取沙箱搭配防毒軟體的方式來防禦APT,但其實防毒軟體不能做到端點行為分析的效果,沙箱把payload樣本丟給防毒軟體,防毒軟體只是抓到樣本update特徵碼,以後看到這個檔案知道是惡意,但相關的行為防毒軟體還是無法偵測。端點行為分析類似主機型IPS,看到這個MD5可以去攔截、阻擋端點的惡意行為不要讓它寫入,而沙箱丟情資給防毒軟體會有盲點,因為惡意程式會變形,現在看到的惡意程式特徵跟兩天後防毒軟體派下來的特徵碼可能已經不同,且駭客進來之後不見得只打這一台,擴散出去也會用別的工具程式,防毒軟體也抓不到、效果不好。他強調,對付APT,企業不能再用防毒軟體的思維來做。

有專職資安人力可採主動防禦策略

綜上所述,此5種APT防禦技術各有功能,林秉忠建議採取Style 1+3+4做主動的聯防,不建議企業用Style 3搭配防毒軟體,因為將來EDR甚至可能可以取代防毒軟體。企業大多已有網路流量分析的技術,若搭配網路鑑識的技術(Style 1+Style 2)是較為被動的防禦策略,主要是維持系統正常運作,透過網路鑑識到處錄影,事後再調出來做分析。至於Style 3+Style 5則適合資源足夠、有鑑識技術人力的企業採用。

趨勢科技台灣區技術總監戴燊表示,APT往往不只埋伏單一暗樁,而是採用多點佈署的方式,所以如果企業僅採用部分或是單一端點分析與鑑識,往往沒辦法看到全貌。建議先以網路分析檢視內部是否產生不當連線,再進行問題電腦端點分析以找出問題程式,進而進行清除。因此監控與預防的方式可採Style 1網路流量分析>Style 2網路鑑識>Style 3 Payload分析;而問題電腦分析與處置的方式則是先Style 4端點分析再做Style 5端點鑑識。

邱銘彰也建議Style 1+3+4,他進一步指出企業有專職資安人員、資安團隊的才需要去買專屬APT解決方案及沙箱工具,因為有資安人員才有能力讀分析報表做處理,若是沒有專職資安人員的企業,除了基本防毒、防火牆之外,可租設備、買SOC服務或監控服務就好。他先前受訪即曾指出「當企業投注成本到一定程度時,所能偵測到的威脅數量有限,與其繼續投注成本提高偵測率,不如用來加快對於受害電腦的事件處理速度,降低損害成本」。因此即使沒有專職資安人員,企業也應該制定一套事件處理程序,將惡意程式、攻擊行為有系統地記錄下來,以做為調查分析之用。

威脅情資的整合 自動vs間接

APT防禦的下個階段就是威脅情資(Intelligence)的整合,Intelligence是指各種資料進來的分析,包括資料正規化、儲存與關聯。每家有不同做法,例如McAfee的威脅情報交換平台(TIE)可彙整McAfee的全球威脅情報、來自第三方如VirusTotal的情報,以及企業本身各種端點、閘道端資安設備的情報,還能自己建立黑白名單的情報等。

邱銘彰表示,Payload分析出威脅情報,而不同設備想看的情報不同,防火牆要的是黑名單,沙箱吐中繼站資料如IP、domain給防火牆,可增強防禦黑名單;當沙箱了解惡意程式對端點造成哪些危害,可提供MD5給端點,以強化端點處理防禦。

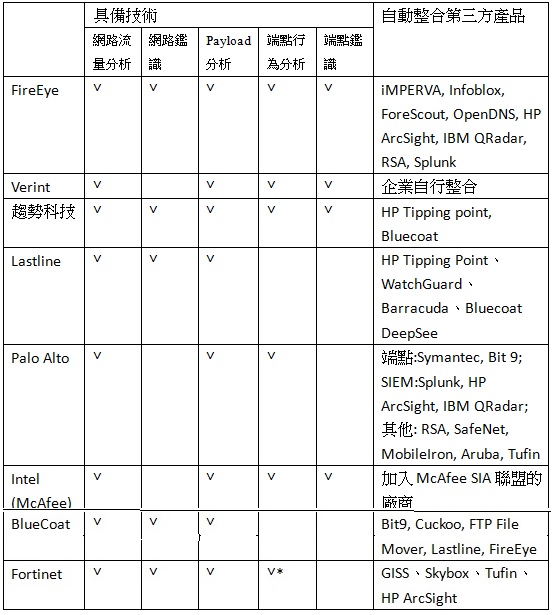

林秉忠指出,情資的整合可分為兩種,一種是產品之間自動化的整合,另一種是用API來間接整合,自動化整合直接傳送情報很快,而API整合比較需要注意各種狀況,例如遇到網路斷線,或者不斷提供黑名單情資給防火牆,結果讓它爆掉反而影響系統可用性等問題。林秉忠建議,對Proxy、SIEM或IPS建議可以直接自動整合,對會影響系統可用性的防火牆則不要自動整合。目前FireEye可以自動整合的產品包括Imperva、Infoblox、ForeScout等閘道設備以及HP ArcSight、IBM QRadar、RSA 等SIEM平台,其他則是透過API方式整合。

邱銘彰認為沙箱做的是惡意程式行為的剖析描繪,若做自動化整合可能需考慮誤判率的問題,因此是透過提供Syslog、CEF格式給SIEM平台,建議企業自己做整合。下表整理代表性APT解決方案廠商所具備的技術以及已完成第三方資安產品自動整合的列表清單,除表列自動整合的產品,以及透過API間接整合之外,廠商大多透過提供syslog方式與SIEM平台整合。

資料來源:廠商提供,資安人整理(2014/07)

資料來源:廠商提供,資安人整理(2014/07)

*表示所採取的非端點偵測回應(EDR)技術而是白名單方式限制應用程式執行

結論

隨著APT攻擊的時代來臨,新的資安防禦技術如沙箱、端點偵測回應(EDR)將讓資安產業版圖重新洗牌。在這篇文章提到,企業資安策略勢必面臨重新調整,過往只強調防禦(prevention)而現在應在防禦與偵測(detection)間重新平衡,但其實企業也不需太過追求新的偵測技術,在資安產品之間找到可以彼此整合運作良好的技術,或許也是一種解決之道。