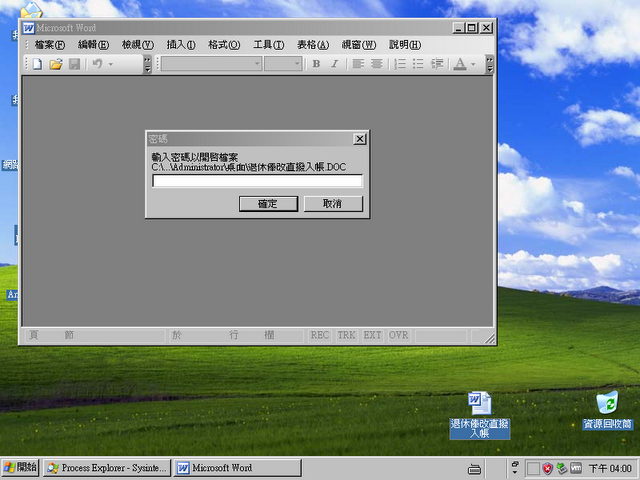

APT攻擊近來又出現新手法,持續與資安人鬥智,約在五月上旬左右,APT攻擊防禦廠商紛紛收到一些特別的攻擊樣本-要求輸入密碼的DOC、PDF或XLS檔案,而許多免費的PDF解碼軟體又往往暗藏惡意程式,這類的手法過去多半用在魚叉式的釣魚攻擊上。

FireEye台灣暨香港區技術經理林秉忠說,這是因為加密之後會把內文全部鎖住,所以一般的Gateway端防禦,基本上檢查的掃描程式根本就看不到內容,因此無從得知是否有攻擊。不過他也說,有些sandbox可以「模擬使用者輸入」因而找出惡意程式。

圖片來源:Xecure Lab提供。

Xecure Lab首席資安研究員邱銘彰也表示,目前將這些樣本上傳到VirusTotal、ThreatExpert、CWSandbox等網站,幾乎全部都沒辦法分析出來,密碼隨信附上,沒有密碼也打不開文件,因此傳統的分析手段就使不上力,某種程度上可以解開密碼的APT攻擊防禦廠商才能找出威脅。他說,目前經過自動化分群鑑識觀察,可以發現近來這批惡意文件都是來自同一個族群。