2013年11月釋出的新版支付卡產業資料安全標準(Payment Card Industry Data Security Standard,簡稱PCI DSS 3.0)掀起新一波安全認證風潮。企業可以利用這次機會重新審視自身的資安政策,將PCI DSS與ISO 27001整合在一個統一的架構下,不僅為將來整合其他安全標準打好底子,更能避免因落實各種安全標準間的重複項目而造成資源浪費,提升整體的安全性與實行效率。

資訊安全對現今企業的永續經營已是不可或缺的重要考量,對支付卡行業而言,更是如此。電子商務的蓬勃發展便是建立在保障持卡人資料安全的基礎上,而支付卡行業也一直都有一套行之有年的標準,保護持卡人的關鍵資料。

PCI DSS是PCI安全標準協會為保護持卡人資料及交易安全所訂定的支付卡資料安全標準,用以規範支付卡相關資料的儲存、處理、交換等作業所需遵行的安全原則。所有與支付卡相關之商家和服務供應商都必須符合該標準的要求。PCI協會每三年都會根據市場需求對PCI DSS的條文作適當的新增、修正或釐清,而PCI DSS最新的版本為2013年釋出的PCI DSS 3.0。

有鑒於電子商務的爆炸性成長以及行動支付的普及化,許多過去尚不明顯的安全性議題浮出檯面。尤其在企業處理如信用卡及提款卡等各類支付卡的資料上,需要更嚴謹的安全規章來保護消費者以因應電子商務以及行動支付的成長。因此,最新版本的PCI DSS著重於提升員工和承包商的安全意識,並且讓資訊安全的落實更有彈性,使持卡人資料的安全得到更可靠的保障。

電子商務需要更完善的安全法則 企業有責任保護系統與資料不受到未經授權的存取、修改及銷毀。這不僅是對消費者應有的保護,更是保護商譽、保障永續經營的基本條件之一。然而,PCI協會從合格安全評估機構(Qualified Security Assessors, QSA)在過去三年的報告中發現,某些安全隱患仍然普遍存在,其中包括:企業員工缺乏安全意識、認證管理不良、業務環境中的其他管理方法仍未有效整合、缺乏有效率的自我檢測PCI SAQ、惡意軟體依然存在於企業的高風險操作環境中、缺乏一致性基準的安全評估方法等。除此之外,近年來行動支付越來越普遍,PCI DSS 3.0也因此新增或加強部分條文以避免新的安全漏洞導致持卡人資料外洩。

PCI DSS 3.0中確保企業每一個員工都受到適當的教育訓練,以保證支付鏈上的每一環都具備基本的安全意識,共同承擔保護持卡人資料的責任。PCI協會發現許多員工因為設定的密碼過於薄弱、開啓釣魚郵件內的連結或在公眾平台或場合公開敏感資料而使攻擊者有安全漏洞可供利用。科技發展日新月異,企業也應該跟隨時代的腳步對人員與流程做適當的調整,方能避免意外的損失。唯有不斷提升所有相關人員的安全意識,才能持續保護持卡人資料不會遭竊或意外流出。

此外,資訊安全能夠透過許多不同的方式落實,而企業之間存在差異性,同一套安全策略未必適合每一個企業。PCI DSS 3.0容許企業在規劃安全策略時有更大的彈性,能夠根據自身環境作適當的調整,以達到有效落實資訊安全的目的。新版本中也要求企業採用更嚴謹的測試與驗證手法,更能幫助企業將所有可能浮現的安全隱患早期處理。

新版的PCI DSS中也針對開發、維護系統的第三方廠商做一定的規範,讓所有人共同承擔保護持卡人資料的責任。許多企業將IT相關業務委託給第三方的承包商去開發與維護,卻沒有評估承包商對系統安全的衝擊。63%的安全調查中發現,某些安全漏洞是由於第三方廠商的疏忽而導致。舉例來說,對系統有存取權限的承包商若是選擇一個薄弱的密碼,很可能因此無意中開啟一個可供攻擊者利用的漏洞,導致持卡人資料在企業的安全制度與員工的安全意識完善的情況下仍然無法避免遭竊。

PCI協會也發現一些如使用預設密碼、SQL注入等基本的安全漏洞至今依然存在,因此雖然科技發展日新月異,竊取持卡人資料的手法推陳出新,PCI DSS仍然需要推廣一些基本的安全概念。

PCI DSS 3.0調整項目與重點 PCI DSS 3.0著重於提升員工安全意識、讓企業選擇有效的安全策略時更有彈性以及讓承包商與其他相關外部人員共同承擔信息安全的責任。此外,新版本也更加重視企業高風險流程的潛在威脅,如: 提升PCI DSS條文的清晰度、 以更明確的安全要求定義和報告方法讓使用者更準確理解PCI DSS條文、提高過程中評估和實施步驟的靈活性、更容易與其他的行業規範整合和對應、提高風險測試和驗證程序與評估的一致性(下表1)。

也就是說,PCI DSS 3.0調整的重點是產業鏈上整體的伸延,安全作業需要支付鏈上的業務夥伴和服務供應商一起共同承擔,而保護持卡人資料更是一項共同的責任。現今的支付環境在支付鏈上已變得比以往更加複雜,其中部分原因為,不同的業務夥伴和服務供應商在支付鏈上對持卡人資料有不同的處理和認證流程,而PCI DSS和PA-DSS會更專注於確保支付鏈每一個環節都具備適當的安全措施。

此外,新版本中也增強風險測試和驗證程序的靈活性,使其更貼近業界真實環境需要。調整後的PCI DSS 和 PA-DSS規範文件可以提供更靈活的風險控制方法,讓企業能更好地運用定製的方法來解決常見的風險和問題。與此同時,更嚴謹的風險測試和驗證程序,將會幫助企業更準確找到解決風險的方法。

PCI DSS 3.0中調整的七項主要條文為:

- 要求 1 - 安裝並維護防火牆配置以保護持卡人資料

- 要求 2- 不使用供應商提供的預設系統密碼和其他安全參數

- 要求 5 -為所有系統提供惡意軟體防護並定期更新防毒軟體或程式

- 要求 8 -識別並驗證對系統元件的存取

- 要求 9 -限制對持卡人資料的實體存取

- 要求11 -定期測試安全系統和流程

- 要求12 -維護以所有人員為對象的資訊安全政策

表1 界定安全評估方法的一致性基準

PCI DSS 3.0中對高風險測試和驗證程序與評估的規範更嚴謹,並加強一致性:

- 以行業認可的滲透測試方法為基準(例如: NIST SP800-115)

-以行業認可的風險評估方法為基準 (例如: OCTAVE、ISO 27005 和NIST SP 800-30)

- 以行業認可的加密金鑰管理方法為基準(例如: NIST SP800-57)

- 以行業認可的密碼管理方法為基準(例如: NIST SP 800-63-1)

- 以行業認可的安全編碼及漏洞管理方法為基準(例如: OWASP 指南前25大高危軟件錯誤和CERT安全編碼) |

包容與整合,創造統一架構

企業要通過如ISO 27001等標準認證時,需要投資可觀的時間與資源。由於電子商務相關的服務提供商必須落實PCI DSS,將兩套標準分別落實便造成了資源與時間的浪費。

其實企業應藉由現有的架構簡化流程。尤其是資訊安全的具體實施必須依靠整合性架構才能得到最好的效果,企業應將PCI DSS與ISO 27001整合在一個統一的架構下,方能優化管理、效能和資源運用。由於兩個標準之間有許多共同的概念與要求,想做到這一點並非不可能。

另一方面,如果只是按照最新的PCI DSS 3.0安全技術要求,可能會造成在現有IT營運的管理上無法完整實踐保護機密資料的目標。如果可以透過ISO 27001要求的三個面向(遵循範圍、資料分類和資料處理)來切入,混合使用ISO 27001標準及具體規範,便有可能打造一個符合多項法規的要求的統一致性架構,不僅能完整實現信用卡支付安全的標準,對於企業來說,在人力、成本、時間與複雜性等營運及管理上,將會有決定性的影響。

使不同點互補、相同點互通 PCI DSS的方法讓企業在決定必要處理的安全控制項先後順序時,可以專注在重要的「範疇」。 PCI協會認為這些控制項將高風險目標標示出來,讓商家可以證明符合的關鍵相關者的需求。這些範疇就是:

1. 建立並維護安全的網路和系統

2. 保護持卡人資料

3. 維護弱點管理計劃

4. 實施有效存取控制措施

5. 定期監控並測試網路

6. 維護資訊安全政策

其中第6個範疇「維護資訊安全政策」闡述必須要建立、公告與維護資訊安全政策,把所有其 他要求項的高階政策要求都放在第六項,會讓較無經驗的操作人員容易混淆。因為基本上所有最佳範例的資安架構都是從資安政策開始建立,然後才是建議的技術控制項與可操作程序來支援完成這些資安政策。

而ISO 27001新版在附錄A將控制項目由11項增加為14項(表2),新增加密與安全基礎的「密碼學」與企業資安重要 環節的「供應商關係管理」。控制措施總數則由133個減少至114個,除合併許多舊有的控制措施,也加入新控 制措施。舊版中的「溝通與執行」(Communications & Operations)領域,因應新科技的發展,拆成「作業安 全」(Operations security)和「通訊安全」(Communications security),並正式納入行動裝置的控管,並且將軟體開發和維護獨立出來,成為作業安全的一部分。此後未來所有國際標準將具有一致性的架構 。

表2 ISO 27001:2013的控制項目

A.5 資安策略 Information Security Policies

A.6 資訊安全組織 Organization of information security

A.7 人力資源的安全性Human resource security

A.8 資產管理 Asset management

A.9 存取控制 Access control

A.10 加密管理 Cryptography (新增)

A.11 實體與環境安全 Physical and environmental security

A.12 作業安全 Operations security (由舊版A.10 獨立出來)

A.13 通訊安全 Communications security(由舊版A.10 獨立出來)

A.14 系統採集、開發與維護 System acquisition,development and maintenance

A.15 供應商關係 Supplier relationships (新增)

A.16 資訊安全事件管理 Information security incident management

A.17 業務持續運作管理 Information security aspects of business continuity management

A.18 合規性 Compliance |

其中與PCI DSS 3.0的共同點為實體安全與存取安全 、監控資安系統與記錄以及提供弱點管理計劃。當然,由於PCI DSS與ISO 27001的目的不同,因此兩者之間也有許多差異性在整合時必須列入考量。整體而言,ISO 27001內容範圍比PCI DSS大,也較著重組織如何導入資訊安全架構,以保護個人或企業的敏感資料。ISO 27001的BCP與災難復原、資安事件處理也比較完整。而PCI DSS則較著重組織的傳送、處理及儲存支付卡資料,對於加密與人力資源的管制要求(background check)比較清楚。

整合PCI DSS與ISO 27001之關鍵

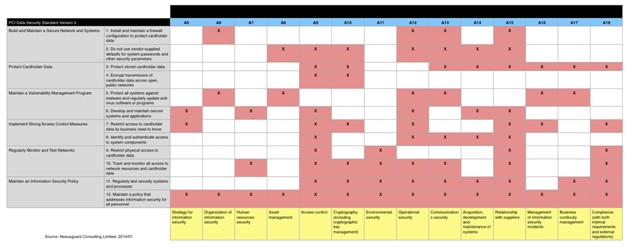

共通點使得兩種標準能夠彼此整合,而不同之處更讓兩者互補。將兩者整合為一個共通的架構有顯而易見的優勢。(詳見下圖)

在具體的操作上,企業應先操作ISO 27001的控制項,尤其加強存取控制跟實體安全。此時應盡可能地把ISO 27001控制項進行處理,尤其是相關文件要儘量充分準備。再來,將ISO 27001控制項變成強制要求,以便協助建立有組織的資訊安全管理系統。當ISMS運作已經到達足夠成熟的階段,就可以開始PCI DSS的操作。

除了相互對比ISO 27001跟PCI DSS的控制項,企業也需加強人員的資安意識和教育訓練,瞭解達成資安控制項要求的重要性,並自覺性納入工作一般程序中。最後,把PCI DSS的控制項要求納入已有的資安管理系統,加強要求細節並發展可以把新增工作程序依照資安管理系統主動納入的管理方式與習慣。當所有工作程序達成後,將企業對安全的要求推廣到第三方服務商與相關人員,以避免因外部因素造成安全隱患。

資料提供:Nexusguard Consulting。http://blog.nexusguard.com/pci-dss-3-0-compliance-is-only-the-first-step-toward-secure-transactions-2/