從2013年初開始,世界各地的金融機構、全球知名的搜尋引擎、中國大陸網站都成為DDoS攻擊的對象,當中不僅有不計其數的中小企業,更有因為政治因素,引發國與國之間的DDoS戰爭。DDoS攻擊手段的普遍絕對不是無的放矢。我們可以從攻擊形式的改變和殭屍網路的發展看到將來要面對的危機。

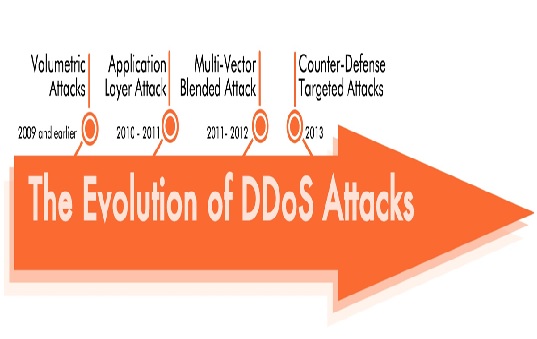

DDoS攻擊演化史

我們審視時間軸,從2011年開始,各企業開始意識到Layer 7議題,2012年初開始重視混合式多向攻擊,2013的6月,發現針對防禦機制的穿透式攻擊的殭屍網路。以下我們便針對這樣的攻擊演變趨勢來進行探討。

攻擊趨勢演化

| 年度 |

主要攻擊趨勢 |

| 2009 以前 |

巨流量攻擊 (Volumetric Attack) |

| 2010-2011 |

L7 應用程式層 (Application Layer Attack) |

| 2011-2012 |

混合式多向攻擊 (Multi-Vector Attack/Blended Attack) |

| 2013 |

針對防禦機制的穿透式攻擊 |

資料來源:Nexusguard整理。

在過去,DDoS攻擊手法大多是採取巨量攻擊。隨著越來越多的公司將服務移向雲端,除了可以提供更彈性的網路業務以外,也可以達到分擔風險、分散潛在連帶損害的目的,而資訊安全產業也可以透過這樣的方法,來提供網路防禦服務。

在雲端網路分散了巨量攻擊之後,防禦就會變得較為容易,在攻、防兩方都上雲端的情形下,巨量攻擊便已經逐漸失去它的有效性。此外,也由於巨量攻擊相對簡單,較容易找到明顯特徵,以及防禦技術日臻成熟,更降低了巨量攻擊的威脅性。

此後,攻擊形式開始轉為針對網路應用程式層,也就是過去常提到的L7議題。應用層攻擊是針對網路服務設計上的漏洞,利用應用層封包作出針對性的攻擊。相較於巨量攻擊,應用層攻擊效率更高,如果本來要100台殭屍機的攻擊,應用層攻擊大約20台殭屍機便已經遊刃有餘。

最後,混合式多向攻擊(multi-vector ddos attack/blend attack)的出現,開始成為現今各企業最大的挑戰。這種攻擊取其巨量攻擊和應用層攻擊優點,再針對網路服務設計的漏洞,作出針對式的攻擊。其中最為令人頭痛的特徵便是長時間的攻擊模式,駭客總是在網路業務高峰期(Peak hours)作出攻擊,過去觀察的狀況看來最多約莫一個月,而今天攻擊週期是最少一週到三個月不等,結果影響到企業網路,造成業務中斷,商譽損失等嚴重後果。混合式攻擊旨在切入企業現有防禦,從而造成最大化的攻擊。只有透過分層防禦過濾(multi-layer filtering)才能成功緩解混合式攻擊。分層防禦過濾主要是針對不同攻擊手法的特性,一層一層過濾繁複的攻擊手段,若僅使用如防火牆或IPS等單一防禦設備,面臨到這類精心設計的混合式多向攻擊,便只有遭到淘汰的命運。

而直到2013年初,DDoS防禦廠商採取分層防禦過濾的成功策略,使得攻擊者開始把注意力放在防禦機制上。因為在處理比正常數據大100倍,甚至1000倍的攻擊流量,且加上不能太過影響正常用戶的前提下,防禦機制一般不可能太繁複。今日最常用的防禦手法,便是驗證防禦機制,透過驗證用戶端是否為真實用戶或是殭屍電腦來辨別。其中驗證HTTP協議的特性,如set-cookie、HTTP Redirect,就是透過檢驗對方是否為真實用戶。現今最為普及的解決方案,便是驗證是否為真實的瀏覽器,如JavaScript都是最常用的手法。更極端手法會用CAPTCHA,但是會對用戶很不方便。

殭屍網路的快速發展

除了外在的DDoS攻擊,另一個內在問題,就是殭屍網路的快速發展。除了家用電腦、網咖是殭屍電腦的主要供給來源以外,企業的伺服器也已成為攻擊者的新寵。企業伺服器的強大功能與長時間的作業時間,這些特點正好是攻擊者眼中殭屍電腦和C&C中繼站的最佳選擇。

這些日子以來,各家企業最頭痛的資安問題莫過於進階持續性滲透攻擊(Advanced Persistent Threat, APT),而將企業的伺服器、電腦植入惡意程式,變成受控制的殭屍電腦,便是APT攻擊當中的一環。我們單就受到控制的殭屍電腦來談,各家企業想要徹底根除,便已是一件頭痛之事。但殭屍電腦網路的增長卻不令人意外,隨著惡意程式變形的數量、複雜性及其演進速度,遠遠比入侵偵測系統或防惡意程式系統要快得多。

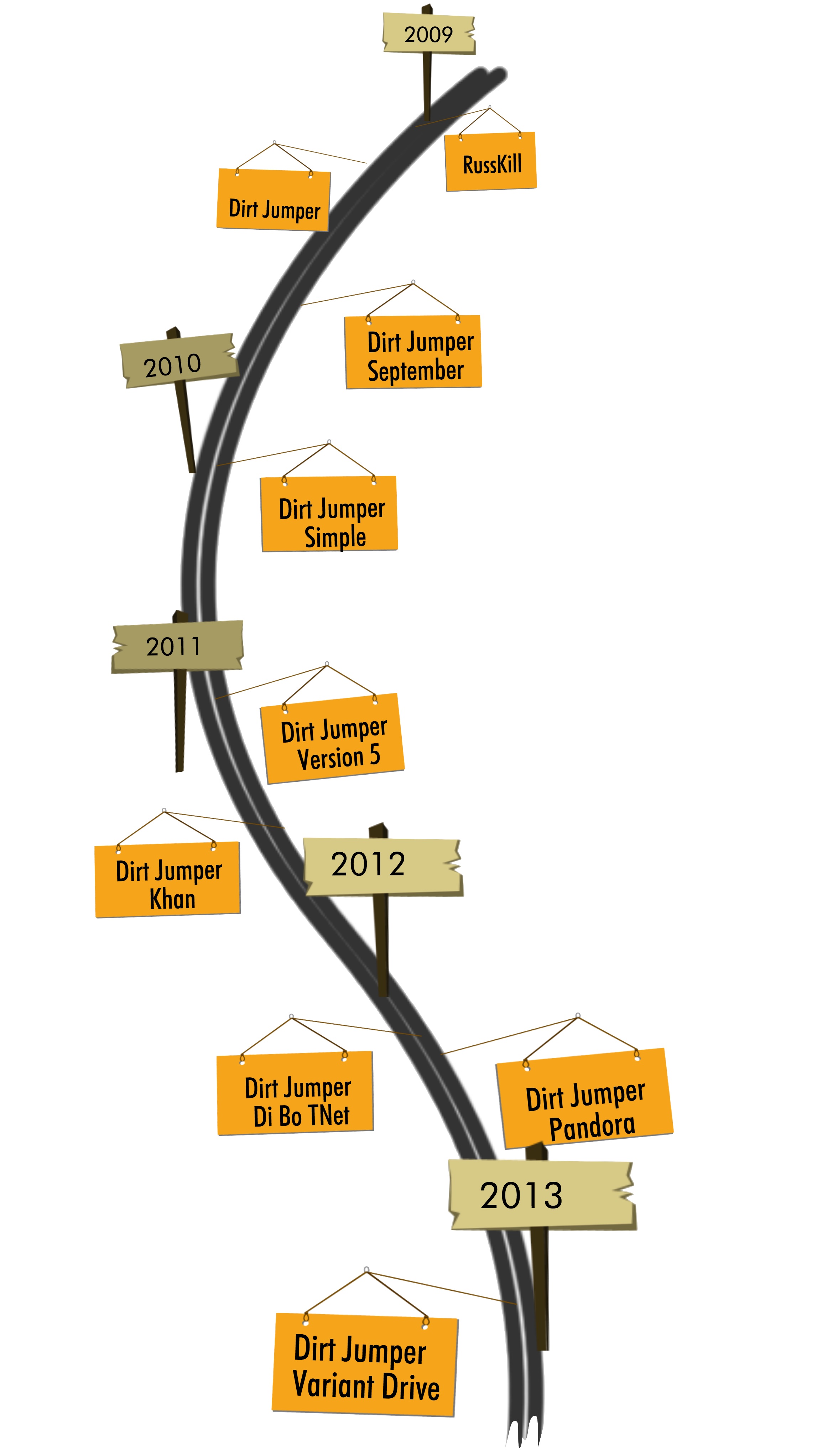

在這裡我們不得不提到的是在殭屍網路中,受到許多攻擊者歡迎的巨大威脅 - DirtJumper家族,從2009年開始從RussKill進化到Dirt Jumper崛起,到不同變種一一出現,直到今天,一個已然形成,一個全新的、更精緻的變形體﹣Drive。

從2009年,Dirt Jumper家族持續演進,直至今年6月才被發現的Drive,正好可以看見DDoS攻擊的演化過程。從剛開始的巨量攻擊、應用層攻擊,並且不斷改良應用層攻擊,再出現針對網路安全防禦服務漏洞的攻擊,支持混合式攻擊的特性。直到2013,除了可怕的殭屍網路擴散速度之外,值得我們注意的是新的攻擊形式和隱藏技術上的改良,這正暗示了未來2014年DDoS攻擊的趨勢和殭屍網路的發展。

智慧型攻擊

Nexusguard從Drive當中觀察到的智慧型攻擊手法(Smart Attack)跟過去不同,它不再只注重加強DDoS攻擊火力,而是針對防禦機制的穿透。過去最有效和現實企業比較實用的一些防禦機制,如Set-Cookie和HTTP redirect等等,現在都形同虛設。受到控制的殭屍電腦會自動偵測防禦機制封包回應,同時針對防禦機制回應正確封包,從而得到認證並穿透防禦機制。加上擬真度較高的網路服務請求封包,防禦機制變得不再可信,防禦DDoS攻擊的難度大大提高。在Smart Attack不斷演進過程中,從前可依靠的DDoS緩解系統變得岌岌可危。

過去的分層防禦過濾,未來只會進一步成為針對目標,不難預見過去成功認證防禦機制,會一層一層被破解和淘汰,而這不過是遲早的問題。因此我們可以斷言,除了分層防禦過濾之外,針對攻擊數據的巨量分析以及DDoS攻擊的危機處理流程,將會變得更加重要。

Dirt Jumper家族持續演進時間表

| 年度 |

活躍的Dirt Jumper家族成員 |

| 2009-2010 |

RussKill |

| 2009-2010 |

Dirt Jumper |

| 2009-2010 |

Dirt Jumper September |

| 2009-2010 |

Dirt Jumper Simple |

| 2011 |

Dirt Jumper Version 5 |

| 2011-2012 |

Dirt Jumper Khan |

| 2012 |

Dirt Jumper Di Bo TNet |

| 2012 |

Dirt Jumper Pandora |

| 2013 |

Dirt Jumper Variant Drive |

資料來源:Nexusguard整理。

自我隱藏技術的改良

新發展的殭屍網路,如Drive,透過強化DDoS引擎,它可以發出15個獨立的指令和同時攻擊60個目標。受控制的殭屍電腦到了今日,已經成為更進階的攻擊武器,可以同時發動15種不同攻擊,不同混合式攻擊組合後變更難以預測,針對不同漏洞的攻擊手法更是層出不窮。

除此之外,最令人擔心的是隱藏技術上的改良,過去有研究員透過找到使用Dirt Jumper的殭屍主機從而停止DDoS攻擊,但今天的殭屍網路已經意識到自己的弱點。新的Drive加強了隱藏技術,除了惡意程式更難被發現與分析,殭屍主機也變得更加隱密,未來的殭屍網路惡意程式只會更難以偵測,過去的有效找出殭屍主機的方法也變得紙上談兵。

DDoS攻擊新時代崛起

相較於駭客攻擊與APT攻擊的防禦機制,要達到DDoS攻擊,所使用的漏洞不需太艱難,可以是很簡單的漏洞,但卻影響更多的業務層面,再加上殭屍網路一日千里的持續發展,可預期的是,DDoS攻擊只會越來越普及。

DirtJumper時代看似結束,不過我們也可以說,這是DDoS攻擊進入另一個階段。像今年才出現的Drive,仍然處於起步階段,而更新、更精緻的攻擊變體仍會持續出現。當防禦機制持續故步自封,便無法解決未知的危機。只有透過契而不捨的研究,和透過實戰經驗豐富的殭屍網路數據分析、惡意程式分析中,隨變體的不停演進作出相應的防禦技術改進。在治標同時,鑽研新技術找出治本的方案。

隨著DirtJumper時代結束,舊時代的防禦機制方案已經過時,只有新技術才是將來的出路,當Drive等進階的殭屍網路成熟時,只怕為時已晚。一般企業遭遇到的攻擊種類有其限制,無論是時間、成本與經驗,皆無法在短時間內因應這類強大攻擊,因此身經百戰的DDoS緊急事件應變團隊正是不可或缺的,只有專業的DDoS緊急應變團隊才能在瞬息萬變的險惡環境下作出最即時與正確的措施,將企業損失減到最低。

本文作者為Nexusguard資安研究員,負責協助關鍵重要客戶解決DDoS問題,曾任Blackhat、DefCon等重要資安年會講師。